✅ [Решено:] Ошибка -10 не удалось расшифровать ⭐️ при отправки реестров в ФСС

Автор nibbl На чтение 5 мин. Опубликовано Обновлено

⭐️ Всем добрый день. Сегодня на скорую руку запиши интересную проблему с названием «ошибка -10» которые нам пришлось решить в организации при отправки реестров (больничные листы) в ФСС через 1с. ✅ Так что если у вас не отправляются отчеты по больничным листам ЭЛН и отчет по сотрудникам возраст которых 65+ через 1с на сайт ФСС, эта статья для Вас!

🔥Для справки — то с 1 января 2021 года все больничные листы для организаций у которых больше 25 человек обязаны сдавать всю отчетность в ФСС в электронном виде.

Для этого необходимо получить в сертификационных центрах ключи по отправки отчетностей (или по работе с госпорталами) но вам при разговоре с менеджером этого центра более точно подскажут какой именно сертификат нужен. 🙂

👉 У нас уже был ключ по которому мы отправляем отчетность в ПФР и работаем через портал MOS.ru где оформляем пропуска на грузовые машины для передвижения по Москве и теперь стояла задача работы нашего расчетного отдела для отправки реестров в ФСС.

до 25 человек

57.69%

более 25 человек

42.31%

Проголосовало: 26

В плане настройки 1с у нас все просто, всю работу по настройке у нас делают в головном офисе программисты, наша задача стояла лишь в настройке компьютера с которого сидят в 1с для работы с ключем ЭЦП на котором находится как раз сертификат для работы в ФСС.

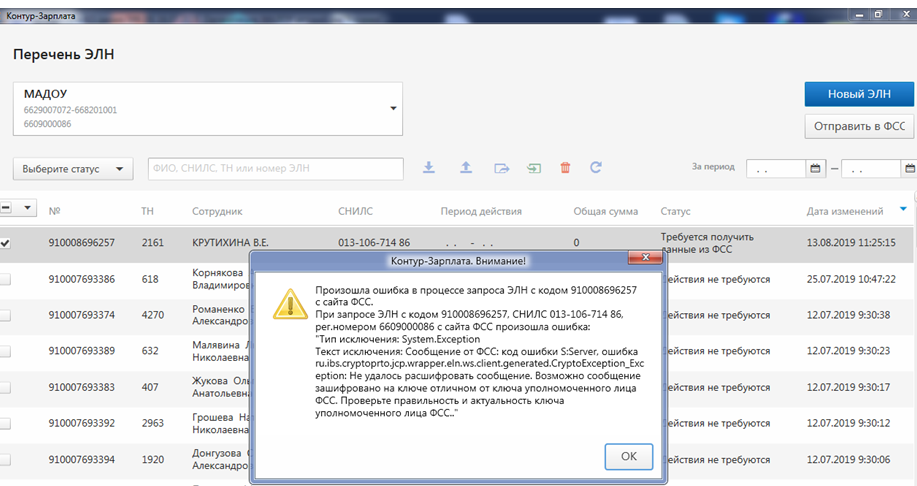

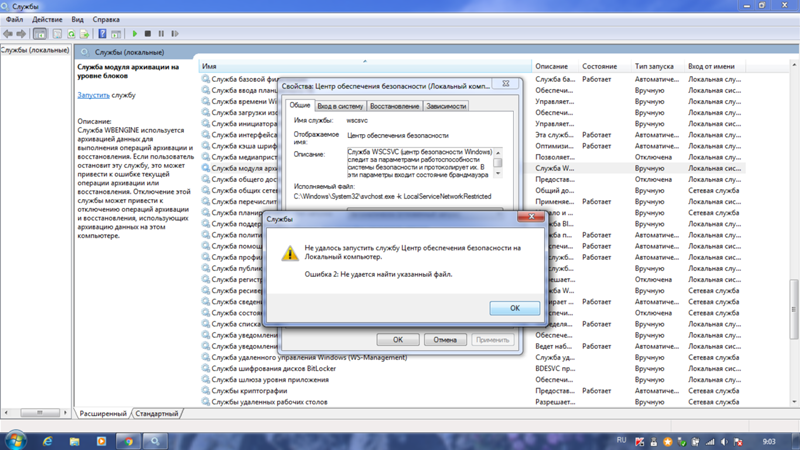

После настройки и порброса ключа rutoken через терминал RDP в 1с, и тестовой отправки отчета у нас стала вылетать ошибка — «ошибка -10»

Если открыть сайт ФСС и посмотреть описание для этой ошибки, то можно увидеть не очень внятное определение)

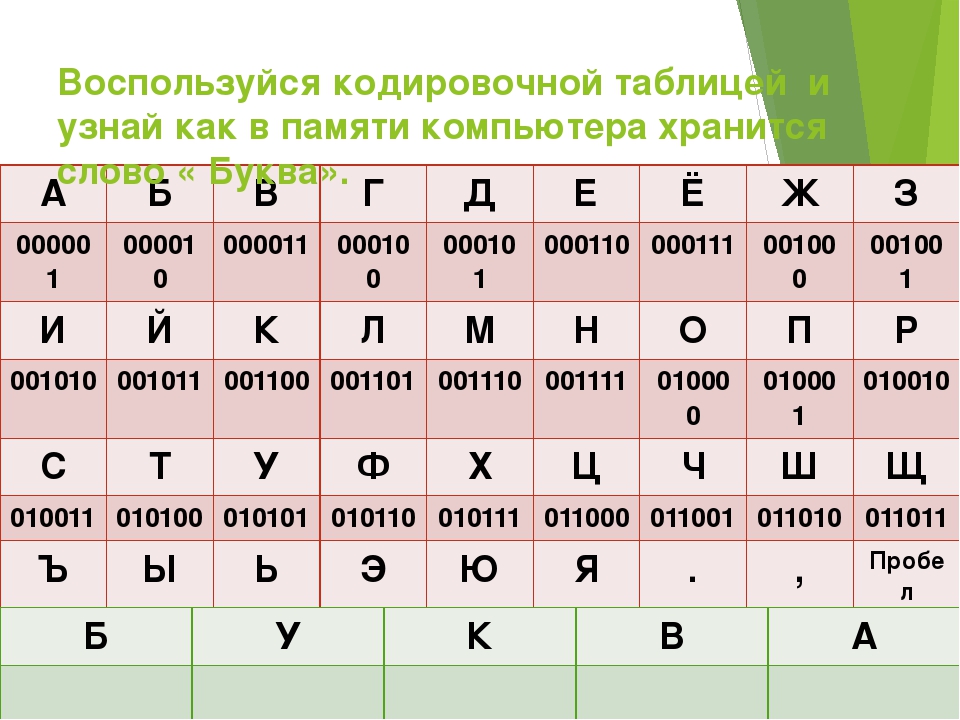

| Код | Наименование | Описание |

| -10 | He удалось расшифровать | Общая ошибка расшифровки. Возможно, проблема в сертификате, используемом для шифрования. Возможно, проблема в сертификате, используемом для шифрования. |

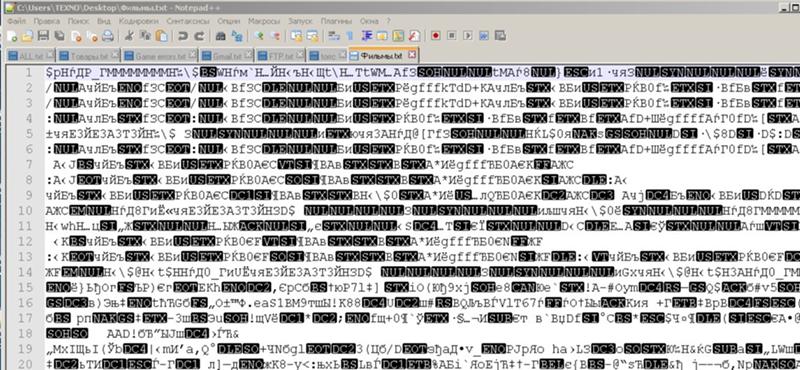

В 1с ошибка 10 — выглядела так:

Не отправляется отчет ошибки — 10 с ФСС

Небольшая преамбула, пока мы разбирались в чем может быть проблема, одна из возможных ошибок могла быть в самом сертификате ЭЦП и промежуточных центров сертификации, поэтому первым шагом мы проверили сертификат электронной подписи, но об этом я расскажу в отдельной статье.

Проверка сертификатов ФСС на актуальность

✅ В данном случае ФСС как гос. орган выпускает свои сертификат удостоверяющего центра и обновляет его каждый год, актуальные сертификаты нужно загружать к себе на компьютер или сервер, а не актуальные помещать или прогружать как аннулированные .

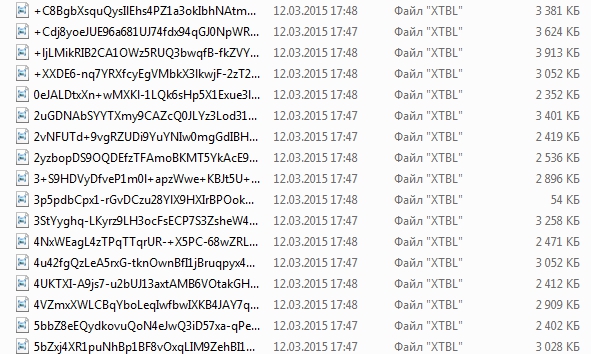

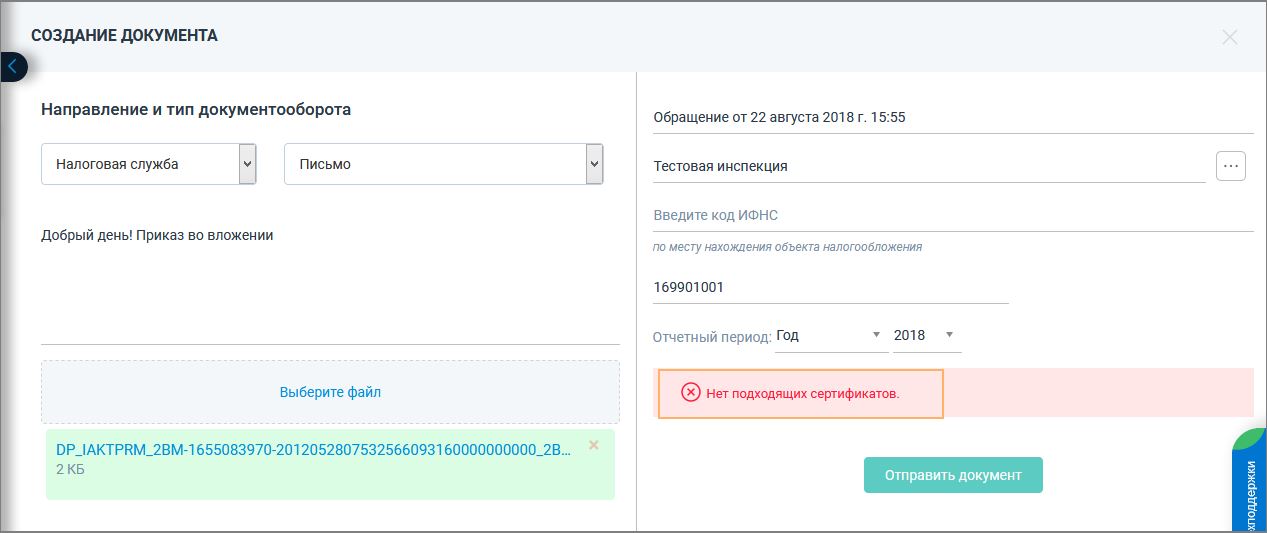

⭐️ В нашем конкретно случае когда вылетала ошибка -10 при отправки отчетности в ФСС 🔥 была в том, что на сервере мы выбрали уже не действительный сертификат для работы с ФСС ✅ (у нас был старый сертификат 2001 года ГОСТ Р 34.10-2001.), а нужно было выбрать и соответственно загрузить сертификат актуальный ГОСТ Р 34.10-2012. 🙂

ошибка -10 статус расшифровка файла и проверка эцпПосле того как мы выбрали сертификат в настройках 1с актуальность которого можно было увидеть визуально по актуальному году 2020, у нас прошел тестовый обмен данными с ФСС и появилось долгожданное окно в протоколе обработки с зелеными галочками которое сообщало об успешности проделанной операции.

арм фсс ошибка 10 не удалось расшифроватьВот и все)

Заключение

🔥 Данная статья родилась не просто так, а только по причине того, что когда я столкнулся с этой проблемой, все сайты которые я открывал набирая запрос — ✅ ошибка -10 фсс как исправить сулили решить проблема, а в итоге было много текста и ни одного внятного ответа с решением данной проблемы. 🙂 Поэтому ловите инструкцию по решению проблемы.

⭐️ Кто не смог осилить всю мою писанину выше, скажу так, ошибка была в том, что не были установлены актуальные сертификаты с официального сайта ФСС.

Скачать актуальные сертификаты ФСС по госту — ГОСТ Р 34.10-2012. можно тут — 👉 сайт ФСС

Кстати как и обычно у нас происходит, когда вводят какие то нововведения, телефон гос. органов перестает работать и ФСС не стало исключением! Телефон не работал и там никто не отвечал, так что если вы хотите пообщаться с технической поддержкой ФСС, то у Вас это не получится! Телефоны ФСС не работают!!!! Так что придется разбираться с вопросами отправки реестров самим!

Проголосовало: 7

Мне нравится3Не нравится

НУ и по старой доброй традиции ловите видосик ))))

Итого

В данной статье мы разобрали такие вопросы:

- фсс не отправляется отчет

- фсс не перечисляет больничный что делать

- фсс не отправляет реестр

- фсс не отправляются больничные

- фсс не отвечает по телефону

- не отправляется реестр сведений в фсс выдает ошибку

1C Отчетность: не удалось расшифровать файл

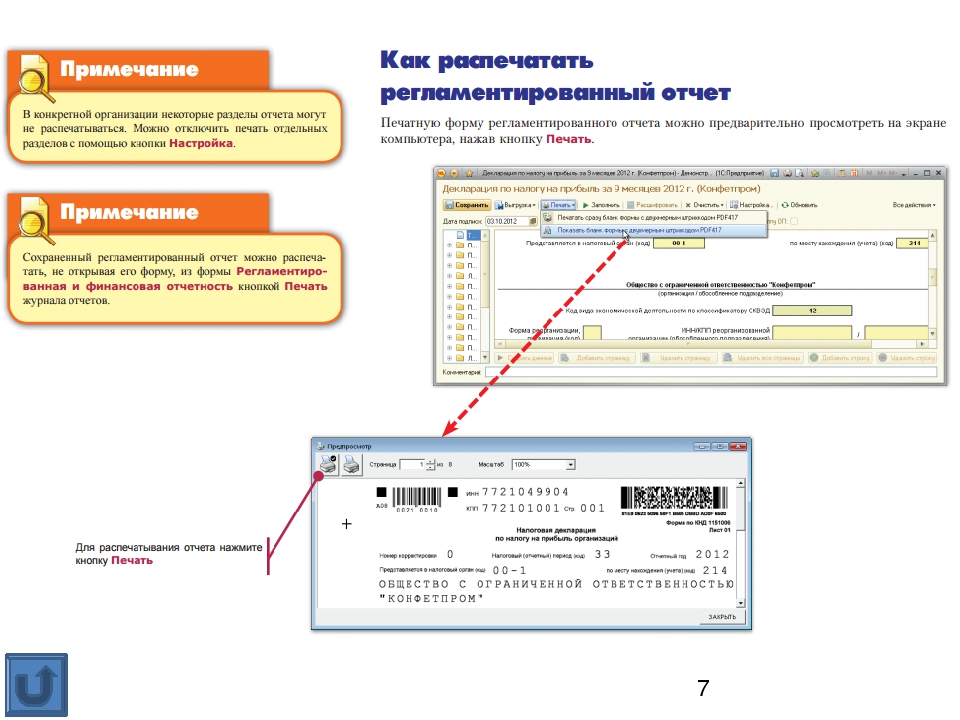

Многие организации используют в программе дополнительный сервис 1С-Отчетность. С помощью него они обмениваются отчетами и прочим электронным документооборотом с контролирующими органами непосредственно из 1С без использования сторонних программ, что очень удобно. Но усложнение программы, как всегда бывает, приводит к новым ошибкам, с которыми нужно уметь справляться.

Прочитав статью, вы:

- Получите важную информацию на 2019 год от оператора 1С-Отчетность Калуга Астрал.

- Узнаете, какие ошибки возникают при обмене электронного документооборота.

- Изучите рекомендации по исправлению ошибок, полученных при попытке расшифровать файл. Это самая распространенная ошибка в 1С-Отчетности.

Ошибка расшифровки файла

Список возможных ошибок 1С-Отчетности можно посмотреть здесь.

При обмене электронной отчетностью с ПФР через 1С-Отчетность, пришел протокол контроля отчетности:

- Не расшифровано.

Сообщение при открытии сообщения:

- Не найден сертификат. Ошибка расшифровки файла документа при распаковке пакета.

Новости по смене сертификата ПФР Москвы и Московской области

22 ноября 2018 года оператор 1С-Отчетности распространил следующую информацию для партнеров 1С и пользователей, сдающих отчетность в ПФР Москвы и Московской области.

Если вы сдаете отчетность в ПФР Москвы и Московской области, то вы гарантированно получите указанную ошибку.

Возникновение ошибок

Использование криптопровайдеров ниже версий VipNet 4.2 или КриптоПро CSP 4.0 повлечет возникновение ошибок при обработке документов на стороне ПФР.

Обновление криптопровайдеров

Для исключения технических проблем при работе с ПФР, необходимо обновить криптопровайдеры до версий: VipNet 4.2 или КриптоПро CSP 4.0 и выше.

Пошаговая инструкция по обновлению криптопровайдера

Шаг 1. Откройте криптопровайдер, щелкнув мышкой по иконке VipNet СSP.

Шаг 2. Проверьте версию криптопровайдера VipNet в нижнем левом углу открывшейся формы.

Шаг 3. Обновите версию криптопровайдера по инструкции оператора Калуга Астрал, если:

- сдаете отчетность в ПФР Москвы и Московской области;

- версия вашего криптопровайдера VipNet ниже 4.2.

После обновления VipNet, если возникнет запрос на регистрацию, необходимо получить новый серийный номер, его можно запросить с сайта www.infotecs.ru, повторив скачивание дистрибутива и воспользоваться инструкцией.

Другие причины возникновения ошибок

Проверка версии криптопровайдера

Самое первое, что должен сделать пользователь при возникновении ошибки — проверить актуальность версии установленного криптопровайдера.

Для обновления криптопровайдера можно воспользоваться инструкцией оператора Калуга Астрал.

Обновление 1С

Второе не менее важное правило: перед глубоким погружением в проблему выполните две несложных проверки в1С:

- проверьте на актуальность релиз вашей 1С;

- уточните права пользователя, отправляющего отчетность.

Отправка отчетности всегда должна выполняться на актуальной версии 1С. Проверьте текущий релиз вашей программы на сайте поддержки пользователей и обновите конфигурацию, если установленный релиз вашей программы не актуальный.

Разработчики вносят изменения в 1С, подключают новые модули, поэтому соответствие релиза программы актуальному перед отправкой отчетности необходимое условие успешной сдачи отчетности.

Права пользователя, отправляющего отчетность

Пользователи, работающие с 1С-Отчетность, должны иметь права:

- Право на защищенный документооборот с контролирующими органами;

- Полные права.

Если с отчетностью работает пользователь не с полными правами, ему необходимо добавить право на защищенный документооборот, например, в Конфигураторе: меню Администрирование — Пользователи на вкладке Прочее.

Если работать с отчетностью стал новый пользователь и у него стала выходить ошибка, а у прежнего пользователя все было нормально — дело, скорее всего. в правах нового пользователя.

Если проверки выполнены, а ошибка осталась — переходите к поиску решения проблемы с помощью:

- технической поддержки Калуга-Астрал;

- самостоятельной настройки криптографии.

Техническая поддержка Калуга-Астрал

Корректность шифровки передаваемого файла сначала проверяет оператор, т.

При возникновении проблем с передачей отчетности, в том числе по расшифровке переданного файла, можно перезвонить непосредственно оператору Калуга-Астрал и попросить помощи:

Техническая поддержка компании работает круглосуточно и успешно устраняет проблемы, связанные с передачей файлов по сервису 1С-Отчетность, удаленно подключаясь к компьютеру пользователя.

Дозвониться до оператора совсем несложно, в отличие от горячей линии 1С, и работа по решению проблем оператором выполняется без задержек — в момент обращения.

Обратиться в техподдержку Калуга-Астрал один из самых простых вариантов решить проблемы. Работа выполняется профессионально и бесплатно в рамках приобретенного сервиса 1С:Отчетность.

На сайте оператора собраны все возможные ошибки и пути их устранения. Это настоящая библиотека «скорой помощи» пользователю. Мы очень рекомендуем в нее заглядывать:

Настройка криптографии

Поскольку проблема носит чисто технический характер и может быть вызвана множеством причин, рассмотреть которые в одной статье очень сложно, мы дадим в этой части статьи:

- свои экспертные рекомендации, которые помогали нам решить проблему у наших клиентов;

- общий список рекомендации 1С, включающий работу с ОС и 1С одновременно.

Рекомендации Бухэксперт8

Если все технические рекомендации, указанные выше, выполнены, переходим к проверке состояния файлов сертификатов и их настроек в учетной записи документооборота 1С.

Как зайти в настройки учетной записи документооборота?

В разных конфигурациях откройте вкладку

Откройте список заявлений и проверьте, чтобы не было «красноты».

Перейдите на вкладку Служебная информация, откройте графу Учетная запись — результат и выполните команду Открыть (щелкнув мышкой по двум квадратикам).

В открывшемся окне можно:

- проверить параметры настройки;

- обновить сертификаты контролирующих органов по нажатию кнопки Настроить автоматически сейчас;

- проверить параметры доступа к серверу;

- проверить цифровые сертификаты ответственных лиц организации;

- выбрать пользователей системы 1С, которым будет предоставлен доступ к сервису 1С-Отчетность.

После выполнения каждой инструкции нажимайте кнопки Обменяться и Расшифровать. Проблема может решиться после любого выполненного шага.

Проверьте корректность настроек антивируса, чтобы он не мешал отправке и приему пакетов. Некоторые антивирусные программы при получении сообщения могут блокировать пакет. Для устранения проблемы необходимо настроить антивирус таким образом, чтобы он не блокировал входящие сообщения.

Если предложенные шаги не привели к решению проблемы — переустановите криптопровайдер.

Полный список рекомендаций 1С

Полный список рекомендаций 1С для устранения ошибки в операционной системе:

- Повторно выполнить настройку криптографии на компьютере.

- Переустановить личный сертификат.

- Провести тестирование контейнера закрытого ключа, связанного с сертификатом.

- Сбросить пароль на контейнер закрытого ключа.

- Повторно перенести контейнер закрытого ключа в реестр при необходимости.

Действия по исправлению ошибки в 1С:

- Пометить на удаление имя сертификата ЭЦП, и поставив префикс Не использовать, чтобы не спутать с новым элементом справочника.

- Добавить сертификат из хранилища сертификатов, для которого была проведена повторная установка.

- Провести Тест настроек сертификата.

- Указать новый элемент справочника Сертификаты ЭЦП в Соглашении.

- Провести Тест настроек соглашения.

См. также:

Если Вы еще не являетесь подписчиком системы БухЭксперт8:

Активировать демо-доступ бесплатно →

или

Оформить подписку на Рубрикатор →

После оформления подписки вам станут доступны все материалы по 1С Бухгалтерия, записи поддерживающих эфиров и вы сможете задавать любые вопросы по 1С.

Помогла статья?Получите еще секретный бонус и полный доступ к справочной системе БухЭксперт8 на 14 дней бесплатно

«Не удалось расшифровать защищенный узел XML» ошибка в журнале событий журнала заданий агента SQL Server при использовании Microsoft BIO Microsoft Dynamics SL

Симптомы

При планировании задания Microsoft SQL, обрабатывать кубы BIO в событие журнала заданий агента SQL Server появляется следующее сообщение об ошибке:

Описание: Не удалось расшифровать защищенный XML-узел

Решение

Чтобы устранить эту проблему, выполните следующие действия:

-

Откройте SQL Server Business Intelligence Development Studio.

-

В меню файл выберите команду Создать проект, затем выберите Проект служб Integration Services.

-

-

Выберите пакет обработки куба для добавления в окне Пакет служб SSIS .

-

В правом верхнем углу Visual Studio дважды щелкните пакет в Обозревателе решений.

-

Редактирование подключения BIO_SQL в окне Диспетчер соединений и выберите параметр Проверки подлинности Windows .

-

В меню файл выберите команду Сохранить < Имя_пакета > как на панели SQL Server Business Intelligence Development Studio, а затем сохраните пакет на рабочий стол.

-

Войдите в Microsoft SQL Server Management Studio, щелкните правой кнопкой мыши папку базы данных MSDB в экземпляре служб SSIS.

-

Выберите Импорт пакета, а затем выберите пакет, сохраненный на рабочем столе.

-

При появлении, перезаписать существующий пакет.

Ученым впервые удалось расшифровать ДНК древних ужасных волков

https://ria.ru/20210113/volki-1592916225.html

Ученым впервые удалось расшифровать ДНК древних ужасных волков

Ученым впервые удалось расшифровать ДНК древних ужасных волков

Ученым впервые удалось секвенировать древнюю ДНК пяти ужасных волков (Canis dirus). Оказалось, что они отделились от других видов рода волков почти шесть… РИА Новости, 13.01.2021

2021-01-13T19:00

2021-01-13T19:00

2021-01-13T19:27

наука

палеонтология

волки

биология

сша

/html/head/meta[@name=’og:title’]/@content

/html/head/meta[@name=’og:description’]/@content

https://cdn25.img.ria.ru/images/07e5/01/0d/1592901944_0:118:1200:793_1920x0_80_0_0_360d2b47c4a7e5357f3eabbef90edecb. jpg

jpg

МОСКВА, 13 янв — РИА Новости. Ученым впервые удалось секвенировать древнюю ДНК пяти ужасных волков (Canis dirus). Оказалось, что они отделились от других видов рода волков почти шесть миллионов лет назад и приходятся лишь дальними родственниками современным серым волкам. Результаты исследования опубликованы в журнале Nature.Ужасные волки, получившие известность благодаря телешоу «Игра престолов», обитали в плейстоцене в Северной Америке и вымерли примерно 13 тысяч лет назад. Они были больше современных волков и охотились на крупных млекопитающих, таких как бизоны.Морфологическое сходство с современными серыми волками сначала привело ученых к мысли, что эти два вида близкородственные, но анализ ДНК показал, что на самом деле ужасные и серые волки были настолько дальними родственниками, что не могли давать смешанное потомство.Биологи из девяти стран проанализированы геномы пяти окаменелостей ужасных волков возрастом более 50 тысяч лет, найденные в штатах Вайоминг, Айдахо, Огайо и Теннесси. Исследование проводилось Даремским университетом в Великобритании вместе с учеными из Оксфордского университета, Университета Людвига-Максимилиана в Германии, Университета Аделаиды в Австралии и Калифорнийского университета в Лос-Анджелесе в США.Генетический анализ показал, что в отличие от многих видов псовых, которые неоднократно мигрировали между Северной Америкой и Евразией, ужасные волки эволюционировали исключительно в Северной Америке в течение миллионов лет.Ученые не нашли признаков их скрещивания с койотами или серыми волками — видами, которые существовали в Северной Америке параллельно на протяжении как минимум десяти тысяч лет. И, в отличие от этих двух более молодых видов, они так и не смогли приспособиться к изменяющимся условиям в конце ледникового периода, и вымерли.»С помощью этого первого анализа древней ДНК ужасных волков мы показали, что их родство с серыми волками на самом деле намного сложнее, чем мы думали раньше, — приводятся в пресс-релизе Даремского университета слова первого автора статьи Анджелы Перри (Angela Perri) с факультета археологии. — Мы обнаружили, что ужасные волки представляют собой ветвь, которая отделилась от других псовых миллионы лет назад и являются представителями ныне вымершего рода».»Далее мы узнали, что ужасный волк никогда не скрещивался с серым волком, — продолжает еще один автор исследования доктор Элис Мутон (Alice Mouton) из Калифорнийского университета в Лос-Анджелесе. — Остальные псовые — серые волки, африканские волки, собаки, койоты и шакалы — могут скрещиваться между собой и делают это. Скорее всего, ужасные волки отделились от серых волков более пяти миллионов лет назад, и удивительно, что это расхождение произошло так рано. Это открытие подчеркивает, насколько особенным и уникальным был ужасный волк».»Основываясь на анатомическом сходстве между серыми волками и ужасными волками, мы предполагали ранее, что они связаны между собой как люди и неандертальцы. Но наши генетические результаты показывают, что эти два вида — более дальние родственники, такие, например, как люди и шимпанзе», — добавляет Кирен Митчелл (Kieren Mitchell) из Университета Аделаиды, также принимавшая участие в исследовании.Авторы считают, что ужасных волков следует отнести к совершенно другому роду — Aenocyon dirus — как это впервые предложил палеонтолог Джон Кэмпбелл Мерриам более ста лет назад.

— Мы обнаружили, что ужасные волки представляют собой ветвь, которая отделилась от других псовых миллионы лет назад и являются представителями ныне вымершего рода».»Далее мы узнали, что ужасный волк никогда не скрещивался с серым волком, — продолжает еще один автор исследования доктор Элис Мутон (Alice Mouton) из Калифорнийского университета в Лос-Анджелесе. — Остальные псовые — серые волки, африканские волки, собаки, койоты и шакалы — могут скрещиваться между собой и делают это. Скорее всего, ужасные волки отделились от серых волков более пяти миллионов лет назад, и удивительно, что это расхождение произошло так рано. Это открытие подчеркивает, насколько особенным и уникальным был ужасный волк».»Основываясь на анатомическом сходстве между серыми волками и ужасными волками, мы предполагали ранее, что они связаны между собой как люди и неандертальцы. Но наши генетические результаты показывают, что эти два вида — более дальние родственники, такие, например, как люди и шимпанзе», — добавляет Кирен Митчелл (Kieren Mitchell) из Университета Аделаиды, также принимавшая участие в исследовании.Авторы считают, что ужасных волков следует отнести к совершенно другому роду — Aenocyon dirus — как это впервые предложил палеонтолог Джон Кэмпбелл Мерриам более ста лет назад.

https://ria.ru/20201228/dilofozavr-1591228093.html

https://ria.ru/20201229/neandertaltsy-1591234367.html

сша

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

2021

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

Новости

ru-RU

https://ria.ru/docs/about/copyright.html

https://xn--c1acbl2abdlkab1og.xn--p1ai/

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og. xn--p1ai/awards/

xn--p1ai/awards/

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

палеонтология, волки, биология, сша

МОСКВА, 13 янв — РИА Новости. Ученым впервые удалось секвенировать древнюю ДНК пяти ужасных волков (Canis dirus). Оказалось, что они отделились от других видов рода волков почти шесть миллионов лет назад и приходятся лишь дальними родственниками современным серым волкам. Результаты исследования опубликованы в журнале Nature.Ужасные волки, получившие известность благодаря телешоу «Игра престолов», обитали в плейстоцене в Северной Америке и вымерли примерно 13 тысяч лет назад. Они были больше современных волков и охотились на крупных млекопитающих, таких как бизоны.Морфологическое сходство с современными серыми волками сначала привело ученых к мысли, что эти два вида близкородственные, но анализ ДНК показал, что на самом деле ужасные и серые волки были настолько дальними родственниками, что не могли давать смешанное потомство.

Биологи из девяти стран проанализированы геномы пяти окаменелостей ужасных волков возрастом более 50 тысяч лет, найденные в штатах Вайоминг, Айдахо, Огайо и Теннесси. Исследование проводилось Даремским университетом в Великобритании вместе с учеными из Оксфордского университета, Университета Людвига-Максимилиана в Германии, Университета Аделаиды в Австралии и Калифорнийского университета в Лос-Анджелесе в США.Генетический анализ показал, что в отличие от многих видов псовых, которые неоднократно мигрировали между Северной Америкой и Евразией, ужасные волки эволюционировали исключительно в Северной Америке в течение миллионов лет. 28 декабря 2020, 14:43НаукаНастоящий дилофозавр оказался намного страшнее, чем в кино

28 декабря 2020, 14:43НаукаНастоящий дилофозавр оказался намного страшнее, чем в киноУченые не нашли признаков их скрещивания с койотами или серыми волками — видами, которые существовали в Северной Америке параллельно на протяжении как минимум десяти тысяч лет. И, в отличие от этих двух более молодых видов, они так и не смогли приспособиться к изменяющимся условиям в конце ледникового периода, и вымерли.

«С помощью этого первого анализа древней ДНК ужасных волков мы показали, что их родство с серыми волками на самом деле намного сложнее, чем мы думали раньше, — приводятся в пресс-релизе Даремского университета слова первого автора статьи Анджелы Перри (Angela Perri) с факультета археологии. — Мы обнаружили, что ужасные волки представляют собой ветвь, которая отделилась от других псовых миллионы лет назад и являются представителями ныне вымершего рода».

«Далее мы узнали, что ужасный волк никогда не скрещивался с серым волком, — продолжает еще один автор исследования доктор Элис Мутон (Alice Mouton) из Калифорнийского университета в Лос-Анджелесе. — Остальные псовые — серые волки, африканские волки, собаки, койоты и шакалы — могут скрещиваться между собой и делают это. Скорее всего, ужасные волки отделились от серых волков более пяти миллионов лет назад, и удивительно, что это расхождение произошло так рано. Это открытие подчеркивает, насколько особенным и уникальным был ужасный волк».

«Основываясь на анатомическом сходстве между серыми волками и ужасными волками, мы предполагали ранее, что они связаны между собой как люди и неандертальцы. Но наши генетические результаты показывают, что эти два вида — более дальние родственники, такие, например, как люди и шимпанзе», — добавляет Кирен Митчелл (Kieren Mitchell) из Университета Аделаиды, также принимавшая участие в исследовании.

Авторы считают, что ужасных волков следует отнести к совершенно другому роду — Aenocyon dirus — как это впервые предложил палеонтолог Джон Кэмпбелл Мерриам более ста лет назад.

Контур Экстерн. Сервисный центр БК ОМП. Техподдержка

*Для просмотра ответа нажмите на интересующий вас вопрос.

1. При входе в систему Контур.Экстерн появляется сообщение «Идентификатор, соответствующий выбранному сертификату, находится на другом сервере».

2. При просмотре протокола выдает ошибку: Не удалось расшифровать содержимое. Ошибка при дешифровании данных.

3. При попытке просмотреть/зашифровать документ, предупреждение: «Сервер не имеет достаточных привилегий для шифрования».

4. При установке Kontur . toolbox -Сетевая ошибка при при попытке чтения из файла: С:\…. kontur . toolbox.msi.

5. Нет протокола на отчет отправленный в ИФНС.

6. Нет квитанции или протокола на отчет отправленный в ПФР.

7. Как установить сертификат.

8. Появляется сообщение «Срок действия этой версии КриптоПро CSP истек» (Как ввести серийный номер КриптоПро 0).

9. Как установить сертификат в «Реестр».

10. Всплывающее окно заблокировано. Как разблокировать всплывающие окна.

Вопрос 1: При входе в систему Контур.Экстерн появляется сообщение «Идентификатор, соответствующий выбранному сертификату, находится на другом сервере».

Ответ: Вам нужно сделать скриншот данной ошибки и прислать его нам по электронной почте на [email protected] В теме письма указать Название, ИНН и КПП вашей организации. В теле письма кратко описать ситуацию, когда появилась данная ошибка.

В теле письма кратко описать ситуацию, когда появилась данная ошибка.

Вопрос 2: При просмотре протокола выдает ошибку: Не удалось расшифровать содержимое. Ошибка при дешифровании данных.

Ответ: Проверить наличие клиентского сертификата в хранилище «Личные».

Если в процессе абонентского обслуживания была смена сертификата, то «старый» ключ нужно скопировать с помощью Крипто Про в реестр, а затем установить «старый» сертификат с помощью Крипто Про с привязкой к ключу, который находится в реестре.

Вопрос 3: При установке сертификата появляется сообщение CryptoPro CSP «Набор ключей не существует» / «Набор ключей не определен».

Ответ: 1. Рутокен:

1) Удалить запомненные пароли на вкладке «Сервис» в КриптоПро.

2) Убедитесь, что вводили верный пин-код.

3) Переустановите личный сертификат. При выборе контейнера воспользуйтесь переключателем Уникальные Имена.

4) Переустановите драйвера на рутокен (Модули поддержки для Рутокен-Лайт).

5) Проверьте состояние Рутокена при помощи Панели управления рутокен. Если у Вас получилось залогиниться под пользователем и посмотреть информацию о рутокене — рутокен, скорее всего, в порядке.

6) Убедитесь, что Рутокен виден здесь: Крипто Про — Оборудование — Настроить типы носителей — Рутокен (Лайт) — Свойства — Информация.

7) Переустановите Крипто Про.

2. Дискета (Флешка):

1) Удалить запомненные пароли на вкладке «Сервис» в КриптоПро.

2) Переустановите личный сертификат. При выборе контейнера воспользуйтесь переключателем Уникальные Имена.

3) Посмотреть содержимое дискеты (флешки). На ней должен быть контейнер, содержащий закрытый ключ ЭЦП. Он должен находиться в корневой директории носителя, а его имя — соответствовать формату XXXXXXXX.000, где XXXXXXXX последовательность латинских букв и цифр, а .000 — формат папки для Крипто Про CSP. Также на носителе должен быть файл сертификата (с расширением cer).

4) Скопируйте ключ с носителя при помощи Крипто Про. С готовой копии установите сертификат и работайте с копией.

5) Переустановите Крипто Про.

6) Если ничего не помогает — Вам необходимо связаться с СЦ по месту подключения за сменой носителя.

Вопрос 4: При установке Kontur . toolbox -Сетевая ошибка при при попытке чтения из файла: С:\…. kontur.toolbox. msi.

Ответ: Проверьте: что прописано в зоне надёжных узлов?

Если в зоне надёжных узлов присутствует какой-то другой странный адрес Контур.Экстерн – удалите его.

Удалите «Компоненты Контур.Экстерн» из «Пуск»-«Панель управления»-«Установка и удаление программ»(«Программы и компоненты»). Переустановите компонент.

Попробуйтe установить kontur.toolbox.forall (можно скачать с нашего сайта, или написать письмо на эл.почту [email protected] с просьбой выслать kontur.toolbox.forall)

Вопрос 5: Нет протокола на отчет отправленный в ИФНС

Ответ: Согласно приказу МНС России № БГ-3-32/169 от 02. 04.2002г. датой представления декларации в налоговый орган считается дата, зафиксированная в подтверждении специализированного оператора связи. Согласно регламенту, в течение суток (без учета выходных и праздничных дней) после отправки отчета (бухгалтерской отчетности) налогоплательщик получает должен получить протокол от ИФНС. На практике это может затягиваться до 5-ти рабочих дней. Если у Вас такой случай, пришлите нам запрос на почту: [email protected]. В теме письма укажите: нет протокола. Название организации ИНН-КПП. Прикрепите к письму подтверждения СПЕЦОПЕРАТОРА по тем отчетам, по которым более 5-ти дней нет протокола. Вы также можете самостоятельно обратиться по данному вопросу в ИФНС, непосредственно к Вашему инспектору. Если Вы обращались , то пришлите, пожалуйста, контакты инспектора и информацию от него, это значительно ускорит решение вашего вопроса.

04.2002г. датой представления декларации в налоговый орган считается дата, зафиксированная в подтверждении специализированного оператора связи. Согласно регламенту, в течение суток (без учета выходных и праздничных дней) после отправки отчета (бухгалтерской отчетности) налогоплательщик получает должен получить протокол от ИФНС. На практике это может затягиваться до 5-ти рабочих дней. Если у Вас такой случай, пришлите нам запрос на почту: [email protected]. В теме письма укажите: нет протокола. Название организации ИНН-КПП. Прикрепите к письму подтверждения СПЕЦОПЕРАТОРА по тем отчетам, по которым более 5-ти дней нет протокола. Вы также можете самостоятельно обратиться по данному вопросу в ИФНС, непосредственно к Вашему инспектору. Если Вы обращались , то пришлите, пожалуйста, контакты инспектора и информацию от него, это значительно ускорит решение вашего вопроса.

Примечание: обработка отчетов 2-НДФЛ осуществляется в течении 10 рабочих дней.

Вопрос 6: Нет квитанции или протокола на отчет отправленный в ПФР

Ответ: Подтверждение о получении:

Подтверждение о получении подтверждает факт доставки пакета в ПФР. Регламентированный срок предоставления подтверждения: 4 рабочих дня со дня отправки пакета.

Протокол контроля:

Протокол контроля подтверждает факт сдачи сведений в ПФР, если в нем сообщается, что в переданных сведениях нет ошибок. Если в протоколе сообщается об ошибках, их необходимо исправить, заново загрузить отчет в Контур.Экстерн и передать в ПФР. Регламентированный срок предоставления протокола: 6 рабочих дней со дня отправки пакета. Протокол контроля, независимо от того, положительный он или отрицательный, необходимо подписать и отправить в УПФР.

Если Вы не получили от органа ПФР в установленное время подтверждение о получении сведений или протокол контроля, то Вам необходимо обратится в ПФР за разъяснениями. Если в УПФР отказываются предоставлять сведения, то необходимо сообщить нам, указав номер телефона, ФИО и должность ответственного лица в УПФР, написав письмо на наш электронный адрес [email protected], в теме укажите ИНН, КПП Вашей организации. В письме напишите всю необходимую информацию.

Если в УПФР отказываются предоставлять сведения, то необходимо сообщить нам, указав номер телефона, ФИО и должность ответственного лица в УПФР, написав письмо на наш электронный адрес [email protected], в теме укажите ИНН, КПП Вашей организации. В письме напишите всю необходимую информацию.

Вопрос 7: Как установить сертификат

Ответ: Выбрать Пуск / Панель управления / КриптоПро CSP , перейти на вкладку Сервис и кликнуть по кнопке Просмотреть сертификаты в контейнере. В открывшемся окне нажать на кнопку Обзор, чтобы выбрать контейнер для просмотра. После выбора контейнера нажать на кнопку Ок. В следующем окне кликнуть по кнопке Далее. В окне Сертификат для просмотра необходимо выбрать Свойства. В открывшемся окне выбрать Установить сертификат. В окне Мастер импорта сертификатов следует выбрать Далее, в следующем окне необходимо поставить переключатель Поместить все сертификаты в следующее хранилище. Необходимо кликнуть по кнопке Обзор и выбрать хранилище Личные. В следующем окне следует выбрать Далее, затем нажать на кнопку Готово и дождаться сообщения об успешной установке.

Вопрос 8: Появляется сообщение «Срок действия этой версии КриптоПро CSP истек» (Как ввести серийный номер КриптоПро 0 )

Ответ: Выбрать меню Пуск / Панель управления / КриптоПро CSP, В окне Свойства КриптоПро CSP кликните по ссылке КриптоПро PKI, В окне консоли PKI необходимо выбрать пункт Управление лицензиями и раскрыть его по «плюсику», Необходимо кликнуть правой кнопкой мыши на пункт КриптоПро CSP и выбрать Все задачи / Ввести серийный номер. В открывшемся окне необходимо заполнить предложенные поля и кликнуть по кнопке Ок. Вводить лицензию следует под правами администратора, буквы латинские, заглавные.

Вопрос 9: Как установить сертификат в «Реестр»?

Ответ: Необходимо настроить считыватель «реестр», Выбрать меню Пуск / Панель управления / КриптоПро CSP . Перейти на вкладку Оборудование , нажать на кнопку Настроить считыватели . Кликнуть по кнопке Добавить. В окне Мастер установки считывателя нажать на кнопку Далее, затем в списке доступных установщиков выбрать Реестр и кликнуть по кнопке Далее. Имя считывателя рекомендуется не менять, нажать на кнопку Далее. В окне Мастер установки считывателя кликнуть по кнопке Готово. Далее копируем сертификат: Выбрать Пуск / Панель Управления / КриптоПро CSP. Перейти на вкладку Сервис и кликнуть по кнопке Скопировать контейнер. В окне Копирование контейнера закрытого ключа нажать на кнопку Обзор. Выбрать контейнер из списка, кликнуть по кнопке Ок, затем Далее. Далее необходимо указать вручную имя контейнера, на который будет выполнено копирование. В названии контейнера допускается русская раскладка и пробелы. Затем выбрать Готово. В окне Вставьте чистый ключевой носитель необходимо выбрать носитель, на который будет помещен новый контейнер (в нашем случае «Реестр», возможно копирование на дискету.) На новый контейнер будет предложено установить пароль, пароль не устанавливаем, жмем «ОК». Далее устанавливаем сертификат из Реестра: Выбрать Пуск / Панель управления / КриптоПро CSP, перейти на вкладку Сервис и кликнуть по кнопке Просмотреть сертификаты в контейнере. В открывшемся окне нажать на кнопку Обзор, чтобы выбрать контейнер для просмотра. После выбора контейнера нажать на кнопку Ок. (Выбираем контейнер на реестре). В следующем окне кликнуть по кнопке Далее. В окне Сертификат для просмотра необходимо выбрать Свойства. В открывшемся окне выбрать Установить сертификат. В окне Мастер импорта сертификатов следует выбрать Далее, в следующем окне необходимо поставить переключатель Поместить все сертификаты в следующее хранилище. Необходимо кликнуть по кнопке Обзор и выбрать хранилище Личные. В следующем окне следует выбрать Далее, затем нажать на кнопку Готово и дождаться сообщения об успешной установке.

Перейти на вкладку Оборудование , нажать на кнопку Настроить считыватели . Кликнуть по кнопке Добавить. В окне Мастер установки считывателя нажать на кнопку Далее, затем в списке доступных установщиков выбрать Реестр и кликнуть по кнопке Далее. Имя считывателя рекомендуется не менять, нажать на кнопку Далее. В окне Мастер установки считывателя кликнуть по кнопке Готово. Далее копируем сертификат: Выбрать Пуск / Панель Управления / КриптоПро CSP. Перейти на вкладку Сервис и кликнуть по кнопке Скопировать контейнер. В окне Копирование контейнера закрытого ключа нажать на кнопку Обзор. Выбрать контейнер из списка, кликнуть по кнопке Ок, затем Далее. Далее необходимо указать вручную имя контейнера, на который будет выполнено копирование. В названии контейнера допускается русская раскладка и пробелы. Затем выбрать Готово. В окне Вставьте чистый ключевой носитель необходимо выбрать носитель, на который будет помещен новый контейнер (в нашем случае «Реестр», возможно копирование на дискету.) На новый контейнер будет предложено установить пароль, пароль не устанавливаем, жмем «ОК». Далее устанавливаем сертификат из Реестра: Выбрать Пуск / Панель управления / КриптоПро CSP, перейти на вкладку Сервис и кликнуть по кнопке Просмотреть сертификаты в контейнере. В открывшемся окне нажать на кнопку Обзор, чтобы выбрать контейнер для просмотра. После выбора контейнера нажать на кнопку Ок. (Выбираем контейнер на реестре). В следующем окне кликнуть по кнопке Далее. В окне Сертификат для просмотра необходимо выбрать Свойства. В открывшемся окне выбрать Установить сертификат. В окне Мастер импорта сертификатов следует выбрать Далее, в следующем окне необходимо поставить переключатель Поместить все сертификаты в следующее хранилище. Необходимо кликнуть по кнопке Обзор и выбрать хранилище Личные. В следующем окне следует выбрать Далее, затем нажать на кнопку Готово и дождаться сообщения об успешной установке.

Вопрос 10: Всплывающее окно заблокировано. Как разблокировать всплывающие окна.

Как разблокировать всплывающие окна.

Ответ: Щелкнуть мышкой на всплывающем окне, всегда разрешать всплывающие окна для этого веб узла. Зайти в меню Internet Explorer сервис, свойства обозревателя, конфиденциальность, убрать галочку с пункта «блокировать всплывающие окна».

Одно из писем американского серийного убийцы Зодиака удалось расшифровать через 51 год. Мы до сих пор не знаем, кто это | Громадское телевидение

Об этом издание сообщило вчера, 11 декабря.

Известно, что Зодиак убил по меньшей мере пять человек и ранил еще двух в Сан-Франциско в 1968-1969 годах. За это время он прислал в редакцию San Francisco Chronicle четыре письма, написанные разными символами.

Сейчас удалось расшифровать второе из них. В нем написано следующее:

«Я надеюсь, вы получаете массу удовольствия от попыток поймать меня. Я не боюсь газовой камеры, поскольку она скорее отправит меня в рай, сейчас у меня есть достаточно рабов, которые будут работать на меня… Я не боюсь смерти, потому что знаю, что после смерти моя новая жизнь будет легкой в раю».

Личность убийцы за полвека так и не удалось установить; это письмо также не указывает, кем бы он мог быть. Эксперты считают, что имя Зодиака может быть зашифровано в двух других письмах. Но они очень короткие, поэтому вариантов их расшифровки значительно больше, из-за чего они до сих пор остаются тайной.

В отделе ФБР в Сан-Франциско заявили, что знают об успехе частных экспертов в расшифровке письма, а правоохранители продолжают искать виновного в преступлениях.

«Мы и дальше стараемся установить справедливость ради жертв этих преступлений несмотря на то, что прошли уже десятилетия», — заявила пресс-секретарь ФБР в Сан-Франциско Кэмерон Полан, отказавшись от дальнейших комментариев в связи с расследованием и из уважения к жертвам и семьям.

Что известно о Зодиаке?

Правоохранители установили, что в 1968-1969 годах Зодиак убил по крайней мере пять человек, еще двое выжили после нападений. В то же время Зодиак в расшифрованном письме утверждал, что убил 37 человек.

В то же время Зодиак в расшифрованном письме утверждал, что убил 37 человек.

Первое письмо, которое удалось расшифровать, состояло из 408 символов — 18 последних расшифровать не удалось. В этом письме Зодиак писал, что ему «нравится убивать, потому что это весело», а также уверял, что с помощью убийств собирает рабов для загробной жизни.

История о поиске серийного убийцы вдохновила на создание фильма «Зодиак» (2007), где главные роли сыграли Роберт Дауни-младший, Джек Джилленгол и Марк Руффало.

Не ФАКТ! (Красный лингвист. Дешифровка письма майя) 6 марта 2021 /

Не ФАКТ! (Красный лингвист. Дешифровка письма майя) 6 марта 2021

Смотрите онлайн «Не ФАКТ! (Красный лингвист. Дешифровка письма майя) 6 марта 2021 /» Загадочная цивилизация майя просуществовала на американском континенте более двух тысячелетий. Она достигла высокого уровня развития и обогнала европейцев на сотни лет в области математики, физики и астрономии. Но около 1000 лет назад цивилизация пала, а до наших дней из рукописных иероглифических текстов майя дошли лишь четыре документа. С момента публикации первых из них — в начале 19-го века — ученые всего мира пытались расшифровать письменность майя, ведь это бы означало — прочесть подлинную историю доколумбовой Америки. Однако за сто лет изучения рукописей исследователям удалось опознать только цифры, календарные даты и имена богов. Этого было слишком мало для понимания текстов. Бытовало мнение, будто иероглифы вообще невозможно расшифровать, потому что письменность майя не подчиняется никаким грамматическим нормам. Так было до тех пор, пока в середине 20 века к разгадке таинственных рукописей не приступил молодой советский ученый… Ведущий узнает, правда ли, что систему древней письменности майя, над которой более ста лет бились мировые умы, удалось расшифровать студенту МГУ; на самом ли деле работа над расшифровкой привела к изменениям в теории марксизма; действительно ли код майя стал ключом к созданию универсальной системы дешифровки древних текстов?

Краткое содержание сериала Не ФАКТ! (Красный лингвист. Дешифровка письма майя) 6 марта 2021 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20 серия — Загадочная цивилизация майя просуществовала на американском континенте более двух тысячелетий. Она достигла высокого уровня развития и обогнала европейцев на сотни лет в области математики, физики и астрономии. Но около 1000 лет назад цивилизация пала, а до наших дней из рукописных иероглифических текстов майя дошли лишь четыре документа. С момента публикации первых из них — в начале 19-го века — ученые всего мира пытались расшифровать письменность майя, ведь это бы означало — прочесть подлинную историю доколумбовой Америки. Однако за сто лет изучения рукописей исследователям удалось опознать только цифры, календарные даты и имена богов. Этого было слишком мало для понимания текстов. Бытовало мнение, будто иероглифы вообще невозможно расшифровать, потому что письменность майя не подчиняется никаким грамматическим нормам. Так было до тех пор, пока в середине 20 века к разгадке таинственных рукописей не приступил молодой советский ученый… Ведущий узнает, правда ли, что систему древней письменности майя, над которой более ста лет бились мировые умы, удалось расшифровать студенту МГУ; на самом ли деле работа над расшифровкой привела к изменениям в теории марксизма; действительно ли код майя стал ключом к созданию универсальной системы дешифровки древних текстов? Не ФАКТ! (Красный лингвист. Дешифровка письма майя) 6 марта 2021 /

Дешифровка письма майя) 6 марта 2021 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20 серия — Загадочная цивилизация майя просуществовала на американском континенте более двух тысячелетий. Она достигла высокого уровня развития и обогнала европейцев на сотни лет в области математики, физики и астрономии. Но около 1000 лет назад цивилизация пала, а до наших дней из рукописных иероглифических текстов майя дошли лишь четыре документа. С момента публикации первых из них — в начале 19-го века — ученые всего мира пытались расшифровать письменность майя, ведь это бы означало — прочесть подлинную историю доколумбовой Америки. Однако за сто лет изучения рукописей исследователям удалось опознать только цифры, календарные даты и имена богов. Этого было слишком мало для понимания текстов. Бытовало мнение, будто иероглифы вообще невозможно расшифровать, потому что письменность майя не подчиняется никаким грамматическим нормам. Так было до тех пор, пока в середине 20 века к разгадке таинственных рукописей не приступил молодой советский ученый… Ведущий узнает, правда ли, что систему древней письменности майя, над которой более ста лет бились мировые умы, удалось расшифровать студенту МГУ; на самом ли деле работа над расшифровкой привела к изменениям в теории марксизма; действительно ли код майя стал ключом к созданию универсальной системы дешифровки древних текстов? Не ФАКТ! (Красный лингвист. Дешифровка письма майя) 6 марта 2021 /

Не ФАКТ! (Красный лингвист. Дешифровка письма майя) 6 марта 2021 /

НЕ ФАКТ! Операция «Монастырь»

Не ФАКТ! (Красный лингвист. Дешифровка письма майя) 6 марта 2021 дата выхода? Не ФАКТ! (Красный лингвист. Дешифровка письма майя) 6 марта 2021 трейлер !Не ФАКТ! (Красный лингвист. Дешифровка письма майя) 6 марта 2021 анонс &Не ФАКТ! (Красный лингвист. Дешифровка письма майя) 6 марта 2021 русская озвучка | Ирина Котова | SesDizi | на русском языке | AveTurk | Кинотурки | аветурк | Turok1990 | uteta | Субтитры TurkSinema | Оригинальная озвучка | Прямой эфир | ок | вк | яндекс видео | одноклассники | дата выхода | анонс | фрагмент | ютуб | онлайн озвучка | утета | бесплатно | онлайн | сериал 2021 | youtube youtube.com/embed/6hDbFgBzwQ4″ allowfullscreen=»allowfullscreen»/>

Как зашифровать и расшифровать файл | Small Business

Шифрование файлов на вашем компьютере помогает защитить ваши данные от несанкционированного доступа. Microsoft Windows имеет встроенную возможность шифровать файлы и папки на жестких дисках и съемных носителях с помощью своей шифрованной файловой системы. Используя диалоговое окно «Дополнительные атрибуты» свойств файла, вы можете зашифровать и расшифровать отдельные файлы. EFS имеет возможность создавать резервные копии ваших сертификатов и ключей шифрования, гарантируя, что вы не потеряете доступ к важным файлам.

Как зашифровать файл в Windows

Нажмите «Windows-E» на клавиатуре, чтобы открыть проводник Windows.

Перейдите в папку, в которой находится файл, который вы хотите зашифровать.

Щелкните имя файла правой кнопкой мыши и выберите «Свойства».

Нажмите кнопку «Дополнительно …» в разделе «Атрибуты» вкладки «Общие».

Установите флажок «Шифрование содержимого для защиты данных» в разделе «Сжать или зашифровать атрибуты», затем нажмите кнопку «ОК».

Щелкните кнопку «ОК». Откроется диалоговое окно с предупреждением о шифровании.

Щелкните переключатель рядом с «Зашифровать только файл», чтобы зашифровать отдельный файл, затем щелкните «ОК» для завершения.

Как расшифровать файл в Windows

Нажмите «Windows-E» на клавиатуре и перейдите к файлу, который вы хотите расшифровать.

Щелкните имя файла правой кнопкой мыши и выберите «Свойства».

Нажмите кнопку «Дополнительно…» на вкладке «Общие» в разделе «Атрибуты».

Снимите флажок рядом с «Шифрование содержимого в защищенные данные», затем нажмите кнопку «ОК».

Нажмите кнопку «ОК», чтобы закрыть свойства файла и завершить расшифровку файла.

Как сделать резервную копию сертификата и ключа шифрования файлов

Нажмите клавишу «Windows» на клавиатуре, чтобы открыть начальный экран Windows.

Введите «управление сертификатами шифрования файлов» на чудо-кнопке «Поиск», затем нажмите «Настройки».

Щелкните «Управление сертификатами шифрования файлов» в результатах поиска, чтобы открыть мастер шифрования файловой системы.

Щелкните переключатель рядом с «Использовать этот сертификат», затем нажмите кнопку «Далее».

Щелкните переключатель рядом с «Создать резервную копию сертификата и ключа сейчас», затем нажмите кнопку «Обзор…» рядом с местом для резервной копии.

Перейдите в папку, в которой вы хотите сохранить сертификат и ключ шифрования файла. Введите имя резервной копии в поле рядом с «Имя файла», затем нажмите кнопку «Сохранить».

Введите пароль для резервного копирования в поля рядом с «Пароль» и «Подтвердить пароль», затем нажмите кнопку «Далее».

Установите флажки рядом с папками, которые вы хотите обновить в резервной копии. Например, установите флажок «Все логические диски», чтобы обновить все зашифрованные файлы на вашем компьютере с помощью текущего сертификата и ключа шифрования.

Нажмите кнопку «Далее», затем нажмите кнопку «Закрыть», чтобы завершить резервное копирование EFS.

Ссылки

Советы

- Временная версия файла часто сохраняется в родительской папке во время шифрования файла. Для повышения безопасности рекомендуется также зашифровать родительскую папку зашифрованных файлов.

- Информация в этой статье относится к компьютерам под управлением операционной системы Windows 8. Он может незначительно или значительно отличаться от других версий или продуктов.

Предупреждения

- Зашифрованные файлы требуют, чтобы ваша учетная запись пользователя Windows имела доступ к сертификату и ключу шифрования EFS. Сделайте резервную копию своих сертификатов шифрования и ключей в безопасном месте и запомните свой резервный пароль EFS, чтобы не потерять доступ к своим файлам.

Writer Bio

Чад Дэвис, расположенный в Денвере, пишет о технологиях более 10 лет. Он технический писатель по информационным технологиям и разработке продуктов. Дэвис предоставляет малому бизнесу услуги по написанию грантов и маркетингу. Он имеет степень бакалавра искусств в области профессионального письма Университета Нью-Мексико.

Он технический писатель по информационным технологиям и разработке продуктов. Дэвис предоставляет малому бизнесу услуги по написанию грантов и маркетингу. Он имеет степень бакалавра искусств в области профессионального письма Университета Нью-Мексико.

Что такое шифрование данных? Определение, передовой опыт и многое другое

Шифрование данных определено в Data Protection 101, нашей серии статей по основам безопасности данных.

Определение шифрования данных

Шифрование данных переводит данные в другую форму или код, так что только люди, имеющие доступ к секретному ключу (формально называемому ключом дешифрования) или паролю, могут их прочитать.Зашифрованные данные обычно называют зашифрованным текстом, а незашифрованные данные — открытым текстом. В настоящее время шифрование — один из самых популярных и эффективных методов защиты данных, используемых организациями. Существует два основных типа шифрования данных — асимметричное шифрование, также известное как шифрование с открытым ключом, и симметричное шифрование.

Основная функция шифрования данных

Целью шифрования данных является защита конфиденциальности цифровых данных, хранящихся в компьютерных системах и передаваемых через Интернет или другие компьютерные сети.Устаревший стандарт шифрования данных (DES) был заменен современными алгоритмами шифрования, которые играют критически важную роль в безопасности ИТ-систем и коммуникаций.

Эти алгоритмы обеспечивают конфиденциальность и управляют ключевыми инициативами безопасности, включая аутентификацию, целостность и предотвращение отказа от авторства. Аутентификация позволяет проверить источник сообщения, а целостность обеспечивает доказательство того, что содержимое сообщения не изменилось с момента его отправки. Кроме того, неотказуемость гарантирует, что отправитель сообщения не сможет отказать в отправке сообщения.

Процесс шифрования данных

Данные или открытый текст шифруются с помощью алгоритма шифрования и ключа шифрования. В результате получается зашифрованный текст, который можно увидеть в исходной форме, только если он расшифрован с помощью правильного ключа.

В результате получается зашифрованный текст, который можно увидеть в исходной форме, только если он расшифрован с помощью правильного ключа.

Шифры с симметричным ключом используют один и тот же секретный ключ для шифрования и дешифрования сообщения или файла. Хотя шифрование с симметричным ключом намного быстрее, чем асимметричное шифрование, отправитель должен обменяться ключом шифрования с получателем, прежде чем он сможет его расшифровать.Поскольку компаниям необходимо безопасно распространять и управлять огромным количеством ключей, большинство служб шифрования данных адаптировали и используют асимметричный алгоритм для обмена секретным ключом после использования симметричного алгоритма для шифрования данных.

С другой стороны, асимметричная криптография, иногда называемая криптографией с открытым ключом, использует два разных ключа, один открытый и один закрытый. Открытый ключ, как он называется, может быть доступен всем, но закрытый ключ должен быть защищен.Алгоритм Ривест-Шармир-Адлеман (RSA) — это криптосистема для шифрования с открытым ключом, которая широко используется для защиты конфиденциальных данных, особенно когда они отправляются по небезопасной сети, такой как Интернет. Популярность алгоритма RSA объясняется тем фактом, что как открытый, так и закрытый ключи могут шифровать сообщение, чтобы гарантировать конфиденциальность, целостность, подлинность и неотвратимость электронных сообщений и данных с помощью цифровых подписей.

Проблемы современного шифрования

Самый простой метод атаки на шифрование сегодня — это грубая сила или попытка случайных ключей до тех пор, пока не будет найден правильный.Конечно, длина ключа определяет возможное количество ключей и влияет на достоверность этого типа атаки. Важно помнить, что сила шифрования прямо пропорциональна размеру ключа, но по мере увеличения размера ключа увеличивается и количество ресурсов, необходимых для выполнения вычислений.

Альтернативные методы взлома шифра включают атаки по побочным каналам и криптоанализ. Атаки по побочным каналам идут после реализации шифра, а не самого шифра.Эти атаки имеют тенденцию к успеху, если есть ошибка в конструкции или выполнении системы. Точно так же криптоанализ означает обнаружение слабого места в шифре и его использование. Криптоанализ более вероятен, когда есть недостаток в самом шифре.

Атаки по побочным каналам идут после реализации шифра, а не самого шифра.Эти атаки имеют тенденцию к успеху, если есть ошибка в конструкции или выполнении системы. Точно так же криптоанализ означает обнаружение слабого места в шифре и его использование. Криптоанализ более вероятен, когда есть недостаток в самом шифре.

Решения для шифрования данных

Решения для защиты данных для шифрования данных могут обеспечивать шифрование устройств, электронной почты и самих данных. Во многих случаях эти функции шифрования также встречаются с возможностями управления устройствами, электронной почтой и данными.Компании и организации сталкиваются с проблемой защиты данных и предотвращения потери данных, поскольку сотрудники все чаще используют внешние устройства, съемные носители и веб-приложения в рамках своих повседневных бизнес-процедур. Конфиденциальные данные могут больше не находиться под контролем и защитой компании, поскольку сотрудники копируют данные на съемные устройства или загружают их в облако. В результате лучшие решения по предотвращению потери данных предотвращают кражу данных и распространение вредоносных программ со съемных и внешних устройств, а также из веб-приложений и облачных приложений.Для этого они также должны гарантировать, что устройства и приложения используются должным образом и что данные защищены с помощью автоматического шифрования даже после того, как они покидают организацию.

Как мы уже упоминали, контроль и шифрование электронной почты — еще один важный компонент решения по предотвращению потери данных. Безопасная, зашифрованная электронная почта — единственный ответ на соответствие нормативным требованиям, удаленную рабочую силу, BYOD и аутсорсинг проектов. Превосходные решения для предотвращения потери данных позволяют вашим сотрудникам продолжать работать и сотрудничать с помощью электронной почты, а программное обеспечение и инструменты заранее помечают, классифицируют и шифруют конфиденциальные данные в электронных письмах и вложениях. Лучшие решения для предотвращения потери данных автоматически предупреждают, блокируют и шифруют конфиденциальную информацию в зависимости от содержимого и контекста сообщения, например пользователя, класса данных и получателя.

Лучшие решения для предотвращения потери данных автоматически предупреждают, блокируют и шифруют конфиденциальную информацию в зависимости от содержимого и контекста сообщения, например пользователя, класса данных и получателя.

Хотя шифрование данных может показаться обескураживающим и сложным процессом, программное обеспечение для предотвращения потери данных надежно справляется с этим каждый день. Шифрование данных не обязательно должно быть проблемой, которую ваша организация пытается решить самостоятельно. Выберите лучшее программное обеспечение для предотвращения потери данных, которое предлагает шифрование данных с помощью устройства, электронной почты и управления приложениями, и будьте уверены, что ваши данные в безопасности.

Теги: Защита данных 101

SI110: Асимметричная (с открытым ключом) криптография

SI110: Асимметричная (с открытым ключом) криптографияВ этом уроке мы узнаем об асимметричной криптографии (также называется Криптография с открытым ключом ). Асимметричная криптография / криптография с открытым ключом позволяет нам устанавливать безопасное общение, даже когда у нас нет возможности договориться на секретном ключе заранее или через другое сообщение канал.Это очень важно для безопасных транзакций через Интернет. Кроме того, асимметричная криптография с открытым ключом будет предоставить нам механизм цифровой «подписи» файлов, который позволяет нам не отказываться от авторства.

Ограничения симметричного шифрования (секретный ключ)

Самолеты ВМС и морской пехоты должны иметь возможность общаться друг с другом и с сухопутными войсками и кораблями и, конечно же, это общение должно быть безопасным.Один стандарт, используемый Самолет ВМФ и Корпуса морской пехоты — это «KY-58», в котором используется симметричный (т.е. секретный ключ) алгоритм шифрования, разработанный АНБ. Считается, что ключ (называемый «красным») 128-битный, но мы точно не знаю, потому что детали засекречены!

При шифровании с секретным ключом обычно рекомендуется не

использовать один ключ слишком долго. Так что ключи KY-58 часто меняются.

Однако, если вы находитесь в воздухе, когда ключ меняется, у вас есть

проблема: как вы собираетесь получить новый ключ? Решение

KY-58 использует специальный ключ, называемый «Ключ

Ключ шифрования »(KEK) на самолете.Красный ключ, который на самом деле

используется для безопасного общения

создается путем шифрования другого ключа, называемого «черный ключ», с

КЕК. Итак, когда пришло время переключиться на новый красный ключ, новый

черный ключ фактически транслируется «в открытом виде» (в незашифрованном виде) для всех

мир, чтобы услышать. Все

самолет (и другие хорошие ребята) получают черный ключ и используют свои

KEK для производства нового

красный ключ. Плохие парни знают новый черный ключ, но, не зная

КЕК, они не знают новый красный ключ, который на самом деле используется

для шифрования связи.

Так что ключи KY-58 часто меняются.

Однако, если вы находитесь в воздухе, когда ключ меняется, у вас есть

проблема: как вы собираетесь получить новый ключ? Решение

KY-58 использует специальный ключ, называемый «Ключ

Ключ шифрования »(KEK) на самолете.Красный ключ, который на самом деле

используется для безопасного общения

создается путем шифрования другого ключа, называемого «черный ключ», с

КЕК. Итак, когда пришло время переключиться на новый красный ключ, новый

черный ключ фактически транслируется «в открытом виде» (в незашифрованном виде) для всех

мир, чтобы услышать. Все

самолет (и другие хорошие ребята) получают черный ключ и используют свои

KEK для производства нового

красный ключ. Плохие парни знают новый черный ключ, но, не зная

КЕК, они не знают новый красный ключ, который на самом деле используется

для шифрования связи.

сегодняшний черный ключ который транслируется в ясном

зашифровать

▶ ▶ ▶ с помощью ▶ ▶ ▶

KEK

красный ключ, который используется зашифровать сегодняшний коммуникации

Фундаментальное ограничение симметричного (секретного ключа) шифрование — это … как две стороны (мы можем также предположить они Алиса и Боб) договорились о ключе? Для Алисы и Боб, чтобы безопасно общаться, им нужно согласовать секретный ключ.Чтобы согласовать секретный ключ, они должны иметь возможность общаться безопасно. Что касается столпов ИА, Для обеспечения КОНФИДЕНЦИАЛЬНОСТИ сначала должен быть передан секретный ключ. Но чтобы изначально поделиться ключом, у вас уже должна быть КОНФИДЕНЦИАЛЬНОСТЬ. Это целая проблема курицы и яйца.

Эта проблема особенно распространена в эпоху цифровых технологий. Мы

постоянно оказываются на сайтах, с которыми мы решили, что хотим

безопасно общаться (как интернет-магазины), но с кем мы

на самом деле нет возможности общаться в автономном режиме с

договориться о каком-то секретном ключе.На самом деле это обычно все

выполняется автоматически от браузера к серверу, а для браузера и сервера нет

даже понятие «офлайн» — они существуют только онлайн. Нам необходимо установить безопасную связь через

небезопасный канал. Симметричное (секретный ключ) шифрование не может

это для нас.

Нам необходимо установить безопасную связь через

небезопасный канал. Симметричное (секретный ключ) шифрование не может

это для нас.

Асимметричное шифрование (открытый ключ)

В асимметричной криптографии (с открытым ключом) оба взаимодействующих стороны (то есть Алиса и Боб) имеют два ключей свои собственные — для ясности, всего четыре ключа.У каждой стороны есть собственный открытый ключ , которым они делятся. с миром, и их собственный закрытый ключ , который они … ну, которые они, конечно, держат в секрете, но более чем то, что они хранят в строжайшем секрете. Магия криптография с открытым ключом заключается в том, что сообщение, зашифрованное с помощью открытый ключ можно расшифровать только с помощью закрытого ключа. Алиса зашифрует свое сообщение открытым ключом Боба и даже хотя Ева знает, что использовала открытый ключ Боба, и хотя Ева сама знает открытый ключ Боба, она не может расшифровать сообщение.Только Боб, используя свой секретный ключ, может расшифровать сообщение … если, конечно, он держал это в секрете. Невозможно переоценить важность этого: Алиса и

Бобу не нужно заранее ничего планировать, чтобы общаться

безопасно: они генерируют свои пары открытого и закрытого ключей

независимо и с радостью транслируют свои открытые ключи в

мир в целом. Алиса может быть уверена, что только Боб может

расшифровать сообщение, которое она отправляет, потому что она зашифровала его с помощью

его открытый ключ.Обратите внимание, однако, что, хотя это обеспечивает решение

Проблема конфиденциальности Алисы (она знает, что только Боб может

прочтите сообщение), у Боба проблема с аутентификацией на его руках. Да, он получил сообщение, которое мог прочитать только он,

и сообщение утверждает, что было отправлено Алисой,

но у него нет никаких гарантий, что это действительно исходило от Алисы. Некоторые алгоритмы криптографии с открытым ключом, включая RSA

алгоритм, который мы рассмотрим более подробно, имеет специальный

свойство быть коммутативным , что означает, что

Роли частного и открытого ключей взаимозаменяемы.Таким образом, Алиса могла зашифровать сообщение своим закрытым ключом, который

расшифровывается только ее открытым ключом. Поскольку все ее знают

открытый ключ, вы вполне можете спросить, в чем будет смысл. Что ж,

это сообщение мог бы прочитать кто угодно, но только Алиса могла

создали это! (Потому что только ее закрытый ключ производит

сообщения, которые можно расшифровать с помощью ее открытого ключа.) Это обеспечивает форму

аутентификации. Итак, если текстовое сообщение Алисы — M, и

она сначала шифрует M своим закрытым ключом, а затем Бобом

открытый ключ, Боб может взять полученное сообщение и расшифровать

сначала с его закрытым ключом, а затем с открытым ключом Алисы, и

он восстановит M.Гарантия состоит в том, что только Боб может прочитать

сообщение, и только Алиса могла его отправить.

Этот процесс в относительно компактной форме проиллюстрирован ниже.

Некоторые алгоритмы криптографии с открытым ключом, включая RSA

алгоритм, который мы рассмотрим более подробно, имеет специальный

свойство быть коммутативным , что означает, что

Роли частного и открытого ключей взаимозаменяемы.Таким образом, Алиса могла зашифровать сообщение своим закрытым ключом, который

расшифровывается только ее открытым ключом. Поскольку все ее знают

открытый ключ, вы вполне можете спросить, в чем будет смысл. Что ж,

это сообщение мог бы прочитать кто угодно, но только Алиса могла

создали это! (Потому что только ее закрытый ключ производит

сообщения, которые можно расшифровать с помощью ее открытого ключа.) Это обеспечивает форму

аутентификации. Итак, если текстовое сообщение Алисы — M, и

она сначала шифрует M своим закрытым ключом, а затем Бобом

открытый ключ, Боб может взять полученное сообщение и расшифровать

сначала с его закрытым ключом, а затем с открытым ключом Алисы, и

он восстановит M.Гарантия состоит в том, что только Боб может прочитать

сообщение, и только Алиса могла его отправить.

Этот процесс в относительно компактной форме проиллюстрирован ниже.

RSA (шифрование Rivest, Shamir & Adleman))

Схема шифрования RSA обеспечивает коммутативный, асимметричный (общедоступный ключ) шифрование. Открытый ключ состоит из двух больших целых чисел (e, n), а закрытый ключ состоит из двух больших целых чисел (d, n). Обратите внимание, что второе число n одинаково в обоих! Три числа e, d, n связаны особым образом, что требует немного больше математики.Решающий момент в том, что n гарантированно является произведением двух простых чисел, т.е. n = pq для двух простых чисел p и q. Если вы знаете e и n, и вы нашли факторизацию n в pq, вы можете вычислить d с легкостью. Таким образом, безопасность RSA требует факторинга большого целое число сложно. И когда мы говорим «большой», мы не шутим! Сегодня реализации RSA могут использовать 4096-битное число для n. В настоящее время никто не знает, как учитывать числа такого размера.

быстро, то есть до того, как мы и наша планета давно умрем,

так что RSA кажется довольно безопасным.Однако никто не доказал, что это

невозможно быстро разложить числа на множители, поэтому RSA может быть нарушен

когда-нибудь.

В настоящее время никто не знает, как учитывать числа такого размера.

быстро, то есть до того, как мы и наша планета давно умрем,

так что RSA кажется довольно безопасным.Однако никто не доказал, что это

невозможно быстро разложить числа на множители, поэтому RSA может быть нарушен

когда-нибудь.Вот пример пары открытого / закрытого ключей для Алисы:

Открытый ключ Алисы: (e, n) = (1109b2300a79fff51384a909ce9b00df, 1640a0dc17d31a9d49a2581a452f98ef) Закрытый ключ Алисы: (d, n) = (7b3b397def11a1821c883c5ab66290f, 1640a0dc17d31a9d49a2581a452f98ef)и вот пример пары открытого / закрытого ключей для Боба:

Открытый ключ Боба: (e, n) = (106d231ecc13338084a1b857bb82a20b, a265d9387a8a395527c98eeb024806dd) Закрытый ключ Боба: (d, n) = (969256f3feb06827b793bf8450f6d623, a265d9387a8a395527c98eeb024806dd)Ниже приведена небольшая демонстрация использования шифрования RSA.Попробуй зашифровать сообщение, как если бы вы были Алисой, и расшифровать сообщение как если бы вы были Бобом. Если четко указать, какой ключ использовать, важный момент здесь. Обратите внимание, однако, что это всего лишь 128-битный ключ, нигде рядом с длиной, которая в настоящее время считается безопасной:

Выезд SI110 RSA Демо-страница, связанная с ресурсами SI110.

Безопасность RSA

Мы не будем вдаваться в подробности того, как работает RSA: block размер, схемы заполнения, генерация ключей и т. д., хотя правильное получение таких деталей при реализации RSA — это на самом деле сложно. Однако важно понимать один фундаментальный факт: всегда можно взломать RSA путем вычисления чьего-либо закрытого ключа из его открытого ключа. Все, что для этого нужно, — это возможность разложить на множители модуль ( номер n , общий как для открытого, так и для закрытого ключа) в это два основных фактора. Однако, если модуль достаточно большой,

хотя будет возможно сделать

факторизация, не будет возможно — это означает, что время / вычислительная мощность

требуется, чтобы сделать это просто слишком велико.Ведь если Ева

умирает от старости до того, как ее компьютер учитывает модуль упругости

Открытый ключ Боба, от него мало пользы.

Однако, если модуль достаточно большой,

хотя будет возможно сделать

факторизация, не будет возможно — это означает, что время / вычислительная мощность

требуется, чтобы сделать это просто слишком велико.Ведь если Ева

умирает от старости до того, как ее компьютер учитывает модуль упругости

Открытый ключ Боба, от него мало пользы.Мощь RSA и причина того, что, несмотря на то, что он использовался с 1970-х годов он все еще может быть безопасным, поскольку тот факт, что по мере того, как компьютеры и алгоритмы становятся быстрее, так что становится возможным учитывать все большие и большие числа, мы можем просто использовать больше (и, следовательно, сложнее разложить на множители) числа для модулей в наших ключах RSA.Более того, увеличение размера модуля даже относительно небольшая сумма значительно увеличивает сложность факторизации.

Обычно, когда вы читаете N -битный RSA, это означает, что модуль (число n , которое разделяют общественность и закрытые ключи) имеет длину N бит. В 1990 году 512-битные ключи RSA считались довольно безопасными. в за прошедшие годы вычислительная мощность типичного настольного компьютера компьютер увеличился в несколько тысяч раз.До сих пор 2048-битный RSA считается довольно безопасным. Это означает, что мы нужно было только увеличить размер ключа RSA в четыре раза до восполнить более чем 1000-кратное увеличение вычислительной мощность типичного настольного ПК. Если ты действительно волнуешься Что касается безопасности, просто увеличьте битовый размер ваших ключей RSA!

Цифровые подписи

Предположим, Алиса отправляет Бобу контрактное соглашение. Чтобы избежать законных неприятности мы бы хотели, чтобы это сообщение о контрактах имело собственность неотказуемости — Боб должен быть уверен, что Алиса не может отказаться от сделки, заявив, что она никогда не отправляла договор. Точно так же мы хотим свойства целостности —

Алису следует заверить, что Боб не может изменять контракт и

утверждать, что измененная версия — это то, что ему прислала Алиса.

Есть хорошая техника под названием цифровая подпись что обеспечивает эти гарантии. Алиса просто вычисляет хэш

договорное соглашение, шифрует этот хеш своим закрытым ключом,

и отправляет результат (электронную подпись) вместе

с контрактом с Бобом.

Точно так же мы хотим свойства целостности —

Алису следует заверить, что Боб не может изменять контракт и

утверждать, что измененная версия — это то, что ему прислала Алиса.

Есть хорошая техника под названием цифровая подпись что обеспечивает эти гарантии. Алиса просто вычисляет хэш

договорное соглашение, шифрует этот хеш своим закрытым ключом,

и отправляет результат (электронную подпись) вместе

с контрактом с Бобом.Кто угодно может взять контракт, хешировать и сравнить результат с тем, что вы получаете, когда расшифровываете электронную подпись с помощью Открытый ключ Алисы.Если он совпадает, контракт должен быть точно так же, как то, что послала Алиса, потому что:

- Алиса, должно быть, отправила его, потому что только Алиса может зашифровать что-то, что правильно расшифровывается с помощью открытого ключа Алисы.

- Контракт не может быть изменен, потому что хеш значение изменилось бы.

Ваш CAC поддерживает ряд различных криптографических

алгоритмов, в том числе:

Хеширование: SHA-512

Симметричное шифрование: AES-256

Асимметричная криптография: RSA-2048

… и другие.

В ваш CAC включены пары открытого / закрытого ключей, которые вы

может использоваться для расшифровки электронных писем, предназначенных только для вас, и для

жестко подписывать документы.

Атака «Человек посередине»

Асимметричное (с открытым ключом) шифрование — это почти волшебство — вы создать безопасность из незащищенности. Однако есть еще один слабость в системе, которая является фундаментальной: вы видите на веб-сайте что-то вродеПривет, я Боб, и мой открытый ключ (106d231ecc13338084a1b857bb82a20b, a265d9387a8a395527c98eeb024806dd)Но как узнать, что открытый ключ действительно принадлежит парню вы знаете как «Боб»? Хотя можете быть уверены, что если вы зашифровать сообщение этим ключом, только владелец ключа будет расшифровать его, как вы можете быть уверены, что владелец ключа действительно «Боб»? Если вы доверяете сайту, на котором открыт открытый ключ размещен, вам может быть удобно.

Но в конце концов,

вы должны доверять тому, кто представляет этот ключ как принадлежащий

«Боб», и это доверие — слабое место в системе безопасности. Это

неизбежная слабость, но мы постараемся ее контролировать и

свернуть в следующей лабораторной работе. А пока посмотрим, как Ева,

наш гнусный перехватчик может прослушивать зашифрованный

разговор между Алисой и Бобом, неверно представляя, какие ключи

принадлежат какому народу. В следующем уроке мы рассмотрим это

процесс подробно.Это называется атакой человек посередине .

Криптография с открытым ключом — большая тема. Он используется во многих

интересные способы — часто в сочетании с хешированием и

шифрование секретного ключа, как мы увидим.

Вы могли бы проверить это

arstechnica.com

обзор асимметричного шифрования / шифрования с открытым ключом и как это

обычно используется.

Но в конце концов,

вы должны доверять тому, кто представляет этот ключ как принадлежащий

«Боб», и это доверие — слабое место в системе безопасности. Это

неизбежная слабость, но мы постараемся ее контролировать и

свернуть в следующей лабораторной работе. А пока посмотрим, как Ева,

наш гнусный перехватчик может прослушивать зашифрованный

разговор между Алисой и Бобом, неверно представляя, какие ключи

принадлежат какому народу. В следующем уроке мы рассмотрим это

процесс подробно.Это называется атакой человек посередине .

Криптография с открытым ключом — большая тема. Он используется во многих

интересные способы — часто в сочетании с хешированием и

шифрование секретного ключа, как мы увидим.

Вы могли бы проверить это

arstechnica.com

обзор асимметричного шифрования / шифрования с открытым ключом и как это

обычно используется.Oracle Cloud Infrastructure — Vault Service для создания, управления, шифрования и дешифрования с использованием ключей | Лукас Джеллема | Oracle Developers

Служба Vault позволяет вам создавать хранилища в вашей аренде в качестве контейнеров для ключей и секретов шифрования.Хранилища — это логические объекты, в которых служба Vault создает и надежно хранит ключи и секреты. Тип имеющегося у вас хранилища определяет функции и возможности, такие как степень изоляции хранилища, доступ к управлению и шифрованию, а также масштабируемость. Тип хранилища, который вы выбираете, также влияет на цену.

При необходимости виртуальное частное хранилище предоставляет вам выделенный раздел в аппаратном модуле безопасности (HSM), предлагая уровень изоляции хранилища для ключей шифрования, который фактически эквивалентен виртуальному независимому HSM.Ключи хранятся в высокодоступных и надежных аппаратных модулях безопасности (HSM), которые соответствуют требованиям сертификации безопасности уровня 3 по Федеральным стандартам обработки информации (FIPS) 140–2. Служба Vault использует расширенный стандарт шифрования (AES) в качестве алгоритма шифрования, а его ключи являются симметричными ключами AES. Обратите внимание, что виртуальное частное хранилище имеет значительную цену (несколько долларов в час), тогда как хранилище по умолчанию можно использовать бесплатно.

Служба Vault использует расширенный стандарт шифрования (AES) в качестве алгоритма шифрования, а его ключи являются симметричными ключами AES. Обратите внимание, что виртуальное частное хранилище имеет значительную цену (несколько долларов в час), тогда как хранилище по умолчанию можно использовать бесплатно.

Примечание. До введения секретов в качестве ресурса Oracle Cloud Infrastructure Vault назывался Oracle Cloud Infrastructure Key Management.

Ключи — это логические объекты, которые представляют одну или несколько версий ключа, которые содержат криптографический материал, используемый для шифрования и дешифрования данных, защищая данные там, где они хранятся. При обработке как часть алгоритма шифрования ключ указывает, как преобразовать открытый текст в зашифрованный текст во время шифрования и как преобразовать зашифрованный текст в открытый текст во время дешифрования.

После создания первого главного ключа шифрования вы можете использовать API для создания ключей шифрования данных, которые служба Vault возвращает вам.Некоторые службы также могут использовать главный ключ шифрования для создания собственных ключей шифрования данных.

OCI API для Vault Service дает возможность шифровать содержимое с помощью одного из сгенерированных ключей, что приводит к нечитаемому содержимому, и расшифровывать содержимое, которое ранее было зашифровано с использованием того же ключа. В зашифрованном состоянии данными можно свободно делиться, не опасаясь раскрытия исходного содержимого.

Примечание. Перед созданием хранилища вы должны знать, что его нельзя удалить мгновенно.При удалении хранилища хранилище и все связанные с ним ключи переходят в состояние ожидания удаления , пока не истечет период ожидания. По умолчанию это 30 дней, но можно установить от минимум 7 дней до максимум 30 дней. Когда хранилище удаляется, все связанные с ним ключи также удаляются. Что касается затрат, похоже, что вы фактически не платите за хранилище в состоянии ожидания удаления.

Вот пример хранилища:

Пример безопасного хранилища в Oracle Cloud InfrastructureСоздание ключа, который используется для шифрования и дешифрования строк — или всего, что вы хотите зашифровать и дешифровать, — выполняется в консоли следующим образом :