Палеонтологи восстановили облик гигантского хищного червя

https://ria.ru/20210121/cherv-1594028020.html

Палеонтологи восстановили облик гигантского хищного червя

Палеонтологи восстановили облик гигантского хищного червя — РИА Новости, 21.01.2021

Палеонтологи восстановили облик гигантского хищного червя

Ученые нашли доказательства существования гигантского червя-хищника, который буквально колонизировал морское дно двадцать миллионов лет назад. Результаты… РИА Новости, 21.01.2021

2021-01-21T19:00

2021-01-21T19:00

2021-01-21T19:00

наука

тайвань

земля — риа наука

биология

палеонтология

/html/head/meta[@name=’og:title’]/@content

/html/head/meta[@name=’og:description’]/@content

https://cdn23.img.ria.ru/images/07e5/01/15/1593993699_0:76:401:301_1920x0_80_0_0_5ac3f02d34d874c37d6a9b150996929e.jpg

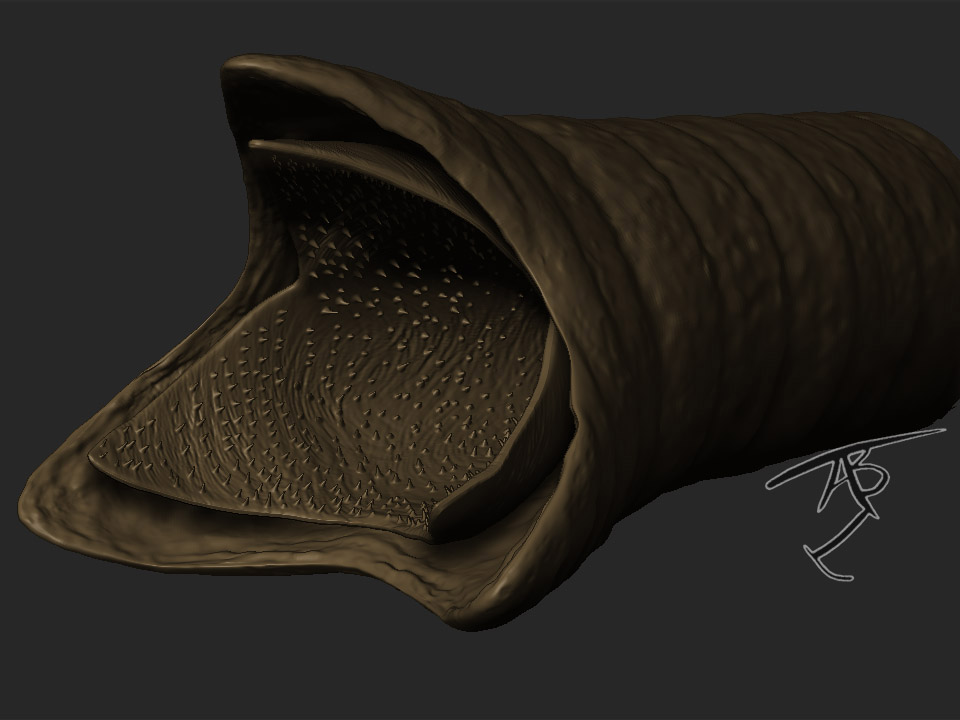

МОСКВА, 21 янв — РИА Новости. Ученые нашли доказательства существования гигантского червя-хищника, который буквально колонизировал морское дно двадцать миллионов лет назад. Результаты исследования опубликованы в журнале Scientific Reports.Хотя морские черви существуют с раннего палеозоя, их тела, состоящие из мягких тканей, редко сохраняются в геологической летописи. Поэтому палеонтологи в основном изучают следы их ходов и норы и пытаются по ним восстановить облик самих животных.Исследователи под руководством Людвига Левемарка (Ludvig Löwemark) из департамента наук о Земле Тайваньского национального университета впервые реконструировали целиком L-образную нору гигантского червя, общая длина которой составляет около двух метров, а диаметр — 2-3 сантиметра. Для этого они использовали 319 образцов, собранных в отложениях миоценового возраста на северо-востоке Тайваня, а также седиментологические и геохимические данные.Новый вид морского червя-хищника, который обитал в этом регионе двадцать миллионов лет назад, ученые назвали Pennichnus formosae и отнесли к классу многощетинковых червей-полихетов, которые известны с начала кембрийского периода.По мнению авторов, по своему внешнему виду и повадкам Pennichnus formosae был похож на современного боббитового червя Eunice aphroditois, который, как в засаде, прячется в таких же L-образных длинных узких норах на морском дне и выдвигается вверх, чтобы схватить добычу своими мощными челюстями.

Результаты исследования опубликованы в журнале Scientific Reports.Хотя морские черви существуют с раннего палеозоя, их тела, состоящие из мягких тканей, редко сохраняются в геологической летописи. Поэтому палеонтологи в основном изучают следы их ходов и норы и пытаются по ним восстановить облик самих животных.Исследователи под руководством Людвига Левемарка (Ludvig Löwemark) из департамента наук о Земле Тайваньского национального университета впервые реконструировали целиком L-образную нору гигантского червя, общая длина которой составляет около двух метров, а диаметр — 2-3 сантиметра. Для этого они использовали 319 образцов, собранных в отложениях миоценового возраста на северо-востоке Тайваня, а также седиментологические и геохимические данные.Новый вид морского червя-хищника, который обитал в этом регионе двадцать миллионов лет назад, ученые назвали Pennichnus formosae и отнесли к классу многощетинковых червей-полихетов, которые известны с начала кембрийского периода.По мнению авторов, по своему внешнему виду и повадкам Pennichnus formosae был похож на современного боббитового червя Eunice aphroditois, который, как в засаде, прячется в таких же L-образных длинных узких норах на морском дне и выдвигается вверх, чтобы схватить добычу своими мощными челюстями. Некоторые виды полихетов используют для привлечения добычи свои, похожие на маленьких червячков, усики-антенны, торчащие из норы.Длина взрослой особи эвницид достигает двух-трех метров, а диаметр составляет около двух сантиметров. Этот червь питается двустворчатыми моллюсками, а также охотится на проплывающих мимо рыб, быстрым движением захватывая их и утаскивая в нору, где затем поедает.Ученые предполагают, что характерные перьевидные структуры обрушения, которые они наблюдали в норах пеннихнуса, это следы наносов, окружавших нору и обрушившихся во время отступления червя-хищника вместе со своей жертвой.Детальный геохимический анализ выявил высокую концентрацию железа в верхней части норы. По мнению исследователей, червь, выделял слизь для укрепления стенок входа. А бактерии, которые питаются слизью морских беспозвоночных, как известно, создают вокруг себя среду, богатую железом.Современные эвницидные полихеты широко распространены в тропических и умеренных частях Атлантического, Индийского и Тихого океанов, населяя мелководные и приливные зоны.

Некоторые виды полихетов используют для привлечения добычи свои, похожие на маленьких червячков, усики-антенны, торчащие из норы.Длина взрослой особи эвницид достигает двух-трех метров, а диаметр составляет около двух сантиметров. Этот червь питается двустворчатыми моллюсками, а также охотится на проплывающих мимо рыб, быстрым движением захватывая их и утаскивая в нору, где затем поедает.Ученые предполагают, что характерные перьевидные структуры обрушения, которые они наблюдали в норах пеннихнуса, это следы наносов, окружавших нору и обрушившихся во время отступления червя-хищника вместе со своей жертвой.Детальный геохимический анализ выявил высокую концентрацию железа в верхней части норы. По мнению исследователей, червь, выделял слизь для укрепления стенок входа. А бактерии, которые питаются слизью морских беспозвоночных, как известно, создают вокруг себя среду, богатую железом.Современные эвницидные полихеты широко распространены в тропических и умеренных частях Атлантического, Индийского и Тихого океанов, населяя мелководные и приливные зоны. Авторы считают, что в миоцене ту же нишу занимал Pennichnus formosae.

Авторы считают, что в миоцене ту же нишу занимал Pennichnus formosae.

https://ria.ru/20210120/svetlyachki-1593715505.html

https://ria.ru/20210119/zhuk-1593696464.html

тайвань

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

2021

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

Новости

ru-RU

https://ria.ru/docs/about/copyright.html

https://xn--c1acbl2abdlkab1og.xn--p1ai/

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

https://cdn24.img.ria.ru/images/07e5/01/15/1593993699_0:19:401:319_1920x0_80_0_0_f0b45a2b0e6577070be420b5aecdc30f.jpgРИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og. xn--p1ai/awards/

xn--p1ai/awards/

РИА Новости

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

тайвань, земля — риа наука, биология, палеонтология

МОСКВА, 21 янв — РИА Новости. Ученые нашли доказательства существования гигантского червя-хищника, который буквально колонизировал морское дно двадцать миллионов лет назад. Результаты исследования опубликованы в журнале Scientific Reports.Хотя морские черви существуют с раннего палеозоя, их тела, состоящие из мягких тканей, редко сохраняются в геологической летописи. Поэтому палеонтологи в основном изучают следы их ходов и норы и пытаются по ним восстановить облик самих животных.

Исследователи под руководством Людвига Левемарка (Ludvig Löwemark) из департамента наук о Земле Тайваньского национального университета впервые реконструировали целиком L-образную нору гигантского червя, общая длина которой составляет около двух метров, а диаметр — 2-3 сантиметра. Для этого они использовали 319 образцов, собранных в отложениях миоценового возраста на северо-востоке Тайваня, а также седиментологические и геохимические данные.

Для этого они использовали 319 образцов, собранных в отложениях миоценового возраста на северо-востоке Тайваня, а также седиментологические и геохимические данные.Новый вид морского червя-хищника, который обитал в этом регионе двадцать миллионов лет назад, ученые назвали Pennichnus formosae и отнесли к классу многощетинковых червей-полихетов, которые известны с начала кембрийского периода.

20 января, 03:00НаукаВ янтаре нашли самое древнее светящееся существоПо мнению авторов, по своему внешнему виду и повадкам Pennichnus formosae был похож на современного боббитового червя Eunice aphroditois, который, как в засаде, прячется в таких же L-образных длинных узких норах на морском дне и выдвигается вверх, чтобы схватить добычу своими мощными челюстями. Некоторые виды полихетов используют для привлечения добычи свои, похожие на маленьких червячков, усики-антенны, торчащие из норы.

Длина взрослой особи эвницид достигает двух-трех метров, а диаметр составляет около двух сантиметров. Этот червь питается двустворчатыми моллюсками, а также охотится на проплывающих мимо рыб, быстрым движением захватывая их и утаскивая в нору, где затем поедает.

Этот червь питается двустворчатыми моллюсками, а также охотится на проплывающих мимо рыб, быстрым движением захватывая их и утаскивая в нору, где затем поедает.

Ученые предполагают, что характерные перьевидные структуры обрушения, которые они наблюдали в норах пеннихнуса, это следы наносов, окружавших нору и обрушившихся во время отступления червя-хищника вместе со своей жертвой.

Детальный геохимический анализ выявил высокую концентрацию железа в верхней части норы. По мнению исследователей, червь, выделял слизь для укрепления стенок входа. А бактерии, которые питаются слизью морских беспозвоночных, как известно, создают вокруг себя среду, богатую железом.

Современные эвницидные полихеты широко распространены в тропических и умеренных частях Атлантического, Индийского и Тихого океанов, населяя мелководные и приливные зоны. Авторы считают, что в миоцене ту же нишу занимал Pennichnus formosae.19 января, 18:00НаукаПалеонтологи обнаружили окаменелость жука с сохранившимися гениталиямиНоры гигантского червя обнаружили учёные на Тайване

Палеонтологи обнаружили у берегов современного Тайваня сотни окаменелых нор древних червей. Судя по форме и глубине ископаемых находок, их обитатели могли достигать двух метров в длину. Исследование было опубликовано в журнале Scientific Reports.

Судя по форме и глубине ископаемых находок, их обитатели могли достигать двух метров в длину. Исследование было опубликовано в журнале Scientific Reports.

Известно, что хищные морские черви существовали уже в раннем палеозое (около 400 миллионов лет назад). Но мягкие ткани тела после смерти животного быстро разлагались, соответственно, не оставив исследователям достаточно материала для изучения. Поэтому единственный способ пролить свет на их возможную форму и особенности поведения заключается в поиске окаменелых нор и других следов жизнедеятельности этих древних беспозвоночных существ.

«Я с первого взгляда была поражена размерами этой чудовищной норы, – отмечает ведущий автор исследования, Юй-Йэнь Пань (Yu-Yen Pan), аспирантка Университета Саймона Фрейзера. – В сравнении с другими ископаемыми следами, которые обычно измеряются десятками сантиметров, эта нора огромна: она насчитывает более двух метров в длину и от двух до трёх сантиметров в ширину. Особенные, похожие на перья структуры возле верхней норы являются уникальными.

Ни у одной из изученных ранее окаменелостей не встречались подобные черты».

Соавтор исследования профессор Людвиг Лёвемарк (Ludvig Loewemark), геолог из Национального университета Тайваня, утверждает, что это может быть первая окаменелость, по которой можно понять, как древние беспозвоночные охотились на позвоночных животных.

Окаменелые остатки норы древнего хищника. S – её начало, E – конец. Масштабная линейка – 10 сантиметров.

Учёные проанализировали 319 находок подобного типа и дали обнаруженному виду окаменелостей название Pennichnus formosae

. Форма найденных нор позволяет предположить, что черви прятались в осадочных породах, чтобы нападать на проплывающих мимо рыб из укрытия. Схватив свою жертву, они зарывались обратно в песок.Похожую тактику охоты использует хищный морской червь вида Eunice aphroditois, также известный как пурпурный австралийский червь или bobbit worm. Он может достигать в длину трёх метров и тоже охотится на свою добычу из засады, полностью зарывая своё длинное тело в песок.

Червь оставляет на поверхности только усеянный зубами рот, который выступает над песком как медвежий капкан. Это позволяет стремительно напасть на проплывающую мимо и ничего не подозревающую жертву, а затем утащить её под землю.

Окаменелые норы имеют форму латинской буквы L или бумеранга. Они протягиваются от отверстия на поверхности в глубину, а затем примерно посередине изгибаются под углом 45°. Поблизости от входа в норы учёные обнаружили воронкообразные структуры, которые могут быть доказательством борьбы за жизнь: пока червь утаскивал добычу в песок, та отчаянно сопротивлялась, и песок по краю норы осыпался, образуя воронки.

Также, судя по следам железа, доисторические черви укрепляли стенки своих нор собственной слизью.

Полевые исследования проводились на Тайване.

К сожалению, нет прямых доказательств того, что найденные норы принадлежат родственникам пурпурного австралийского червя, так как до наших дней не сохранились останки древних червей, необходимые для научного сравнения. Но практически идентичные по строению норы, непохожие на укрытия животных с похожими тактиками охоты (например, раков-щелкунов), позволяют учёным предположить, что перед ними жилища, по крайней мере, дальних родственников морского хищника современности.

Но практически идентичные по строению норы, непохожие на укрытия животных с похожими тактиками охоты (например, раков-щелкунов), позволяют учёным предположить, что перед ними жилища, по крайней мере, дальних родственников морского хищника современности.

Ранее Вести.Ru писали о странном пятиглазом существе, которое было предком всех членистоногих, и самом древнем паразите, а также о том, как учёные оценили реальные размеры мегалодона и его новорождённых детёнышей.

Шестилетие Melissa | Securelist

Сегодня исполняется 6 лет с момента появления одного из наиболее известных вирусов в истории. 26 марта 1999 года на волю вырвался червь Melissa.

История этого вируса представляется мне весьма примечательной сразу по нескольким причинам.

Во-первых, это был первый макровирус с функцией почтового червя. Первые макровирусы появились еще в 1995 году, однако совместить в себе функцию заражения документов MS Word и саморазмножения при помощи электронной почты впервые удалось именно автору Melissы. Подобный «трюк» оказался действительно эффективным. В течении нескольких часов сотни тысяч зараженных писем распространились по всему миру.

Подобный «трюк» оказался действительно эффективным. В течении нескольких часов сотни тысяч зараженных писем распространились по всему миру.

Заражению подверглись даже гиганты IT-индустрии — компании Microsoft и Intel. Microsoft пришлось на время отключить свою систему электронной почты, чтобы остановить распространение вируса.

Да, это была одна из крупнейших эпидемий за всю историю интернета.

Оригинальность и простота кода вируса привлекла внимание других авторов вирусов и исходный код Melissы затем был использован в нескольких десятках других червей.

Во-вторых, это был один из немногих тогда случаев, когда автора вируса удалось установить, арестовать и осудить.

David Lee Smith, программист из США (Нью-Джерси), был арестован спустя всего 4 дня после обнаружения червя. Суд над ним, состоявшийся в мае 2002 года, приговорил его к 10 годам тюремного заключения и штрафу в 5000 долларов. Столь суровое наказание является самым большим сроком тюремного заключения за компьютерные преступления.

Какую именно помощь следствию оказал Д.Смит — конечно же, тайна. Хотя есть сведения что не без его помощи удалось арестовать Simon Vallor и Jan de Wit. Кроме того, по странному совпадению — именно в период 2000-2002 гг. прекратили свое существование несколько весьма известных до того вирусописательских групп.

Д. Смита удалось обнаружить и арестовать из-за интересной особенности в формате документов MS Word. Тогда она была известна весьма небольшому числу специалистов. Речь идет о том, что MS Word сохраняет в документе данные пользователя, на компьютере которого он был создан.

Д. Смит разместил первые копии червя в группе новостей alt.sex и во всех этих копиях были его данные. ФБР не составило никакого труда найти его.

В-третьих, я очень хорошо помню те дни. Я тогда еще не работал в «Лаборатории Касперского», однако интересовался антивирусными технологиями и вел собственный интернет-проект посвященный защите от вирусов.

Современные информационные угрозы | Securelist

«Лаборатория Касперского» предлагает своим читателям анализ тенденций эволюции информационных угроз в первом квартале 2005 года, проведенный ведущим антивирусным экспертом компании Александром Гостевым.

Почему уже год как нет крупных эпидемий почтовых червей? Что скрывается за сегодняшними червями для ICQ, AOL и MSN Messenger? Чем обусловлен взрывной количественный и качественный рост фишинг-атак? Каковы результаты выпуска Microsoft второго Service Pack для Windows XP? Что такое Adware и Spyware, и почему о них так много говорят в последнее время?

Обо всем этом, а также о многом другом — читайте в нашем первом квартальном отчете.

Черви для интернет-пейджеров

Известные компьютерные черви типа IM-Worm имеют общий способ самораспространения — рассылку на обнаруженные записи контакт-листа интернет-пейджера сообщений, содержащих URL на файл, расположенный на каком-либо веб-сервере. Данный прием практически полностью повторяет один из используемых почтовыми червями способов саморассылки.

Данный прием практически полностью повторяет один из используемых почтовыми червями способов саморассылки.

Одним из наиболее заметных событий 2005 года в компьютерной вирусологии стало появление множества червей, использующих для своего размножения популярные программы обмена сообщениями — MSN Messenger и AOL Messenger.

Если проанализировать все обнаруженные в течение первого квартала 2005 года IM-черви и полученные данные занести в таблицу, то можно сделать несколько важных выводов, помогающих понять, что же в действительности происходит с этим классом вредоносных программ.

| Название | IM-клиент | Варианты | Язык программирования | Способ размножения |

| Aimes | AOL | 4 | VB | Файл |

| Atlex | ICQ | 1 | C | Ссылка |

| Bropia | MSN | 18 | VB | Ссылка |

| Kelvir | MSN | 4 | VB | Ссылка |

| Nemesix | MSN | 1 | VB | Ссылка |

| Sumom | MSN | 3 | VB | Файл |

| VB | MSN | 9 | VB | Ссылка |

Из таблицы видно, что подавляющее большинство червей использует для своего размножения клиент MSN Messenger, являющийся весьма популярным в США, но практически не используемый в России. Все черви (за одним исключением) написаны на языке Visual Basic.

Все черви (за одним исключением) написаны на языке Visual Basic.

Это позволяет предположить, что мы наблюдаем начальный уровень развития данного класса вредоносных программ. Использование VB означает небольшой опыт программирования у авторов таких червей: этот язык является одним из самых простых в освоении, но мало подходит для создания сложных программ из-за большого размера получаемых исполнимых файлов и невысокой скорости их работы.

Явный крен в сторону MSN Messenger также свидетельствует о том, что практически все подобные черви создаются по «образу и подобию» появившихся ранее образцов. Вывод подтверждается проведенным в «Лаборатории Касперского» подробным анализом кода обнаруженных IM-червей. Достоверно известно, что исходные коды нескольких IM-червей были опубликованы в ряде вирусописательских электронных журналов. Именно эти исходные коды и стали основой большинства обнаруженных позже IM-червей. Можно со стопроцентной уверенностью утверждать, что в настоящий момент созданием данного класса вирусов занимаются исключительно неопытные программисты (т.

Ситуация практически повторяет историю появления и развития P2P-червей в 2002-2004 годах. В начале своего развития P2P-черви также на 90% были написаны на языке программирования Visual Basic и использовали для саморазмножения всего один популярный P2P-клиент — Kazaa. Простота создания подобных червей и довольно высокая скорость их распространения породили несколько сотен разнообразных семейств P2P-червей. Пик их развития пришелся на 2003 год, когда каждую неделю фиксировалось более десятка новых вариантов.

Ситуация с IM-червями практически повторяет историю появления и развития P2P-червей в 2002-2004 годах.

Исследования, проведенные в тот момент «Лабораторией Касперского», показывали, что каждый второй файл файлообменной сети Kazaa являлся тем или иным вариантом P2P-червей. Кроме того, многие почтовые и сетевые черви использовали файлообменные сети в качестве дополнительного способа размножения. Однако в 2004 году тенденция развития подобных червей резко пошла вниз, и в настоящее время этот класс вредоносных программ переживает упадок. Вероятней всего, схожий цикл развития ожидает и IM-червей.

Вероятней всего, схожий цикл развития ожидает и IM-червей.

Интересен применяемый IM-червями способ доставки своего тела на атакуемый компьютер. Несмотря на то, что все интернет-пейджеры обладают возможностью передачи файлов, авторы червей избегают (или просто не умеют использовать) этого способа проникновения в систему. Вместо него на вооружение взят прием, свойственный некоторым почтовым червям 2004 года: отправка ссылки на специально подготовленный веб-сайт, на котором и находится сама вредоносная программа. Пользователь практически наверняка откроет полученную от своего знакомого ссылку (черви рассылают ссылки по контакт-листу IM-клиента). В этот момент червь (через эксплойты различных уязвимостей в Internet Explorer либо путем прямой загрузки и запуска) и проникает в систему.

Мы рекомендуем системным администраторам и специалистам в сфере IT-безопасности обратить максимальное внимание на повышенную опасность IM-клиентов в настоящее время и, возможно, внести в корпоративные политики безопасности правила, запрещающие использование подобных программ. Кроме того, учитывая способ проникновения подобных червей на компьютер (через ссылку, открываемую в уязвимом браузере), необходимо обязательно проверять весь входящий HTTP-трафик.

Кроме того, учитывая способ проникновения подобных червей на компьютер (через ссылку, открываемую в уязвимом браузере), необходимо обязательно проверять весь входящий HTTP-трафик.

Кроме саморазмножения большинство IM-червей способны устанавливать в систему и другие вредоносные программы. Так, например, наиболее многочисленный в настоящее время по количеству вариантов червь Bropia устанавливает на зараженный компьютер Backdoor.Win32.Rbot, тем самым включая его в сеть «зомби-машин» — так называемый «ботнет» (botnet).

Проблема ботнетов

Данная проблема существует уже несколько лет: первые крупные сети из зараженных компьютеров появились на «черном рынке» андеграунда в 2002 году. С ростом числа подключенных к интернету пользователей и обнаружением новых критических уязвимостей в Windows количество объединенных в ботнеты машин начало расти в арифметической прогрессии.

Термин «ботнет» в настоящее время применяется к любой аналогичной сети, централизованно управляемой злоумышленником. Изначально зараженные компьютеры соединялись с каким-либо IRC-каналом и получали команды от автора при помощи IRC. Подобный способ управления и сейчас остается самым популярным. Его используют наиболее многочисленные представители семейств ботов — Agobot, Rbot, SdBot. Все они используют для проникновения в систему различные уязвимости в операционной системе Windows. Как правило, это уязвимости в службах RPC DCOM и LSASS, однако известны боты, содержащие в себе 8 и более эксплойтов. Также активно используется способ подбора пароля к открытым на доступ сетевым ресурсам (shared network resources).

Изначально зараженные компьютеры соединялись с каким-либо IRC-каналом и получали команды от автора при помощи IRC. Подобный способ управления и сейчас остается самым популярным. Его используют наиболее многочисленные представители семейств ботов — Agobot, Rbot, SdBot. Все они используют для проникновения в систему различные уязвимости в операционной системе Windows. Как правило, это уязвимости в службах RPC DCOM и LSASS, однако известны боты, содержащие в себе 8 и более эксплойтов. Также активно используется способ подбора пароля к открытым на доступ сетевым ресурсам (shared network resources).

Современное состояние ботнетов обусловлено событиями 2003 года, в частности, открытием уязвимости в службе RPC DCOM Windows 2000 и XP (именно через эту уязвимость распространялся нашумевший червь Lovesan).

Термин «ботнет» в настоящее время применяется к любой компьютерной сети, централизованно управляемой злоумышленником.

Вторым значительным «вкладом» в дело создания «зомби-сетей» стал почтовый червь Mydoom, обнаруженный в январе 2004 года. Он открывал на зараженной системе порт в диапазоне 3127-3198 и позволял злоумышленнику получить полный доступ к системе. Кроме того, он мог загружать из интернета и запускать на исполнение произвольные файлы. Доступ к бэкдору производился при помощи специальной пятибайтовой комбинации, что было довольно быстро открыто другими вирусописателями, и сеть наводнили черви, пытающиеся проникнуть на зараженные червем Mydoom компьютеры. Также были созданы специальные программы-сканеры, позволяющие злоумышленнику просканировать ряд адресов в сети на наличие бэкдора от Mydoom и передать ему любой файл на исполнение. Зараженные компьютеры могли переходить «из рук в руки» несколько раз в день, рано или поздно становясь одним из участников какого-либо ботнета.

Он открывал на зараженной системе порт в диапазоне 3127-3198 и позволял злоумышленнику получить полный доступ к системе. Кроме того, он мог загружать из интернета и запускать на исполнение произвольные файлы. Доступ к бэкдору производился при помощи специальной пятибайтовой комбинации, что было довольно быстро открыто другими вирусописателями, и сеть наводнили черви, пытающиеся проникнуть на зараженные червем Mydoom компьютеры. Также были созданы специальные программы-сканеры, позволяющие злоумышленнику просканировать ряд адресов в сети на наличие бэкдора от Mydoom и передать ему любой файл на исполнение. Зараженные компьютеры могли переходить «из рук в руки» несколько раз в день, рано или поздно становясь одним из участников какого-либо ботнета.

Третьим фактором развития ботнетов стала обнаруженная в апреле 2004 года критическая уязвимость Windows, на этот раз — в службе LSASS. В мае случилась эпидемия червя Sasser, распространявшегося с использованием эксплойта данной уязвимости. И в очередной раз вирусописатели воспользовались зараженными червем Sasser компьютерами в своих целях.

И в очередной раз вирусописатели воспользовались зараженными червем Sasser компьютерами в своих целях.

В настоящее время по оценкам ряда специалистов IT-безопасности число компьютеров, входящих в какой-либо ботнет, каждый месяц увеличивается на 300-350 тысяч, а общее количество «зомби-машин» составляет несколько миллионов. Все они используются киберпреступниками с целью получения финансовой выгоды — через них рассылается спам, организуются DoS-атаки с целью последующего вымогательства денег, через них же рассылаются новые версии вредоносных программ.

Именно ботнеты представляют сейчас главную проблему и угрозу безопасности пользователей интернета. Фактически, они являются требующей постоянного расширения и обновления питательной средой, в которой возникают все новые вирусные эпидемии. Решение проблемы ботнетов должно стать основным приоритетом IT-индустрии на ближайшее время. От ее успешного устранения напрямую зависит будущее интернета.

Закат эпохи почтовых червей

Начало 2005 года подтвердило прогнозы ряда антивирусных экспертов о постепенном вымирании современных почтовых червей, уступающих пальму первенства разнообразным сетевым червям с троянским функционалом.

После гигантских по своим масштабам эпидемий почтовых червей 2004 года (Mydoom, NetSky, Bagle и Zafi), в настоящее время наблюдается диаметрально противоположная картина. Фактически, в 2005 году мы еще не видели ни одной эпидемии почтового червя, сравнимой с эпидемиями среднего уровня прошлого года.

С одной стороны, это может свидетельствовать о значительных успехах антивирусных компаний в борьбе с эпидемиями Email-червей. За последний год антивирусная индустрия смогла представить несколько революционных технологий в области перехвата зараженных писем и остановки эпидемий на самых ранних стадиях (детектирование червей в закрытых паролями архивах, различные способы предварительного анализа писем с исполняемыми вложенными файлами и т.д.).

После гигантских по своим масштабам эпидемий почтовых червей 2004 года, в настоящее время наблюдается диаметрально противоположная картина.

С другой стороны, угроза пользователям интернета со стороны сетевых червей, проникающих на компьютеры через уязвимости в операционной системе Windows, сейчас является более серьезной. Таким образом, на первый план выходит задача проверки антивирусами всего сетевого трафика, а не только почтового.

Таким образом, на первый план выходит задача проверки антивирусами всего сетевого трафика, а не только почтового.

Вероятнее всего, в обозримом будущем нас также не ждут значительные эпидемии почтовых червей, рассылаемых в виде вложений к письмам. Во-первых, все критические уязвимости в популярных почтовых клиентах Outlook и Outlook Express давно закрыты патчами. Во-вторых, просветительская работа, проводимая в последние годы антивирусными компаниями и средствами массовой информации, дала свои результаты, и пользователи более осмысленно подходят к запуску приложенных к письмам файлов — особенно, когда письмо приходит от неизвестных отправителей. Для вирусописателей на первый план выходит проблема составления текста письма таким образом, чтобы заставить пользователя открыть приложенный файл.

Социальная инженерия

Методика введения пользователя в заблуждение путем сообщения ему важных для него данных, оказывающихся на самом деле ложными, в настоящее время испытывает очередной виток своего развития. Новых приемов пока не открыто, зато старые и давно испытанные используются в ужасающих масштабах. Одним из наиболее ярких примеров подобной методики являются фишинг-атаки.

Новых приемов пока не открыто, зато старые и давно испытанные используются в ужасающих масштабах. Одним из наиболее ярких примеров подобной методики являются фишинг-атаки.

Фишинг — вид онлайнового мошенничества, цель которого — получить идентификационные данные пользователей. Организаторы фишинг-атак рассылают электронные письма от имени популярных брендов и вставляют в них ссылки на фальшивые сайты. Оказавшись на таком сайте, пользователь рискует сообщить преступникам ценную информацию, например, номер своей кредитной карты.

Согласно исследованию Антифишинговой рабочей группы (APWG), в январе организаторы фишинг-атак отправили 12845 уникальных писем с призывами посетить 2560 сайтов

Таким образом, активность онлайн-мошенников возросла на 47% по сравнению с декабрем 2004 года (обнаружено 1740 фальшивых сайтов) и почти в два раза по сравнению с октябрем 2004 года (обнаружено 1186 фальшивых сайтов). Число писем с призывами посетить фальшивые сайты по сравнению с декабрем 2004 года возросло на 42%.

Наибольшей угрозе подвергаются пользователи самых распространенных банковских и платежных систем — Citibank, Ebay, Paypal, E-Gold, US Bank, WAMU и т.д.

Как мы уже отмечали, все подобные атаки производятся при помощи ботнетов, через которые рассылаются данные письма. Кроме того, через них постоянно рассылаются различные троянские программы, предназначенные для кражи банковских реквизитов пользователей. Наибольшую активность в этом проявляют бразильские киберпреступники. Троянские программы, нацеленные на кражу данных пользователей бразильских банков, составляют самую многочисленную группу среди подобных вредоносных программ.

Вниманием к теме Spyware также воспользовался ряд производителей Adware-программ, не говоря уже об откровенных мошенниках.

Еще одна грань применяемого сегодня вирусописателями социального инжиниринга — повышенное, искусственно раздутое внимание СМИ и IT-индустрии к проблеме Spyware (шпионских программ). С выпуском компанией Microsoft бесплатной утилиты AntiSpyware моментально появилось несколько вредоносных программ, выдающих себя за «новую улучшенную версию» MS AntiSpyware. Вниманием к теме Spyware также воспользовался ряд производителей Adware-программ, не говоря уже об откровенных мошенниках.

Вниманием к теме Spyware также воспользовался ряд производителей Adware-программ, не говоря уже об откровенных мошенниках.

«Лабораторией Касперского» отмечен значительный рост спам-рассылок, осуществляемых при помощи системного сервиса Windows «Служба сообщений» (Messenger). Этот вид спама доставляется на компьютер с использованием особенности в работе протокола сервиса Messenger и выглядит, как обычные окна системных сообщений.

В таком сообщении, как правило, утверждается, что на компьютере обнаружено множество различных программ класса Spyware и настоятельно рекомендуется посетить какой-либо сайт и скачать антишпионскую утилиту. На самом деле, загружаемые с подобных сайтов программы либо сами являются троянцами, либо просто имитируют видимость работы, не обнаруживая и не удаляя никакие Adware/Spyware-программы.

Не остаются незамеченными преступниками и происходящие в мире трагедии. Декабрьское цунами в Юго-Восточной Азии, унесшее жизни сотен тысяч людей, в руках вирусописателей стало поводом для внедрения вирусов или кражи информации. Были зафиксированы рассылки троянских программ, выдаваемых за «фотографии цунами» или «секретный отчет о числе жертв».

Были зафиксированы рассылки троянских программ, выдаваемых за «фотографии цунами» или «секретный отчет о числе жертв».

Отсутствие новых критических уязвимостей в Windows

Относительное спокойствие на вирусном фронте 2005 года в значительной мере можно поставить в заслугу компании Microsoft, в чьих продуктах не было обнаружено ни одной критической уязвимости, сопоставимой по масштабам с уязвимостями в службах RPC DCOM или LSASS. Последней из подобных угроз стала уязвимость в WINS — сервере имен NetBIOS для ОС Windows, обнаруженная 26 ноября прошлого года и оперативно исправленная очередным патчем от Microsoft.

Несмотря на обнаружение в начале 2005 года ряда достаточно опасных уязвимостей в Windows (Vulnerability in Cursor and Icon Format Handling, Windows Kernel Vulnerability, Vulnerability in PNG Processing, Vulnerability in Hyperlink Object Library), в целом можно констатировать, что ни одна из них не привела к глобальной эпидемии. Однако практически все они были отмечены в тех или иных вирусных инцидентах и использовались исключительно для внедрения в атакуемые системы различных программ-шпионов.

Отсутствие новых критических брешей в Windows и постепенный переход на Windows XP Service Pack 2 являются важными факторами сдерживания эпидемий.

Тем не менее, можно констатировать, что отсутствие новых критических брешей в Windows и постепенный переход все большего числа пользователей Windows XP на Service Pack 2 являются важными факторами сдерживания глобальных эпидемий в первые месяцы текущего года.

Согласно статистическим данным, собранным и проанализированным экспертами «Лаборатории Касперского», наиболее используемой для внедрения вредоносного кода уязвимостью в браузере Internet Explorer в настоящее время является MHTML URL Processing Vulnerability (CAN-2004-0380).

Суть уязвимости заключается в том, что файлы формата CHM (Microsoft Compiled Help), ссылки на которые размещаются в интернете, могут содержать в себе исполняемые файлы, написанные на скрипт-языках VBS и JS. При открытии такого CHM-файла вложенные в него программы будут выполнены на атакуемой системе в Local Internet Zone с правами текущего пользователя. Как правило, данные скрипты относятся к классу троянских программ Trojan-Downloader или Trojan-Dropper. В результате работы такого скрипта в атакуемую систему устанавливается исполняемый файл троянской программы.

Как правило, данные скрипты относятся к классу троянских программ Trojan-Downloader или Trojan-Dropper. В результате работы такого скрипта в атакуемую систему устанавливается исполняемый файл троянской программы.

Отметим, что эта уязвимость была исправлена Microsoft (MS04-013) 13 апреля 2004 года.

Угрозы пользователям онлайновых игр

Помимо кражи банковских и платежных данных пользователей, вирусописатели не обходят вниманием еще одну черту современного интернета — все возрастающую популярность различных онлайновых игр. Современный рынок онлайновых игр, появившийся с выходом в 1997 году MMORPG Ultima Online, сейчас переживает период своего максимального расцвета и, скорее всего, будет активно развиваться и в будущем. На интернет-аукционах стоимость предметов или игровых персонажей для какой-либо игры может достигать нескольких десятков тысяч долларов. Известен случай, когда «виртуальный остров» в одной из таких игр был продан за 26500 долларов.

Общий оборот денег, так или иначе задействованных в различных «игровых вселенных», уже составляет несколько миллиардов долларов, приближаясь к бюджету небольшого государства.

Разумеется, эти факты не могли не привлечь внимания злоумышленников. Самыми первыми от киберворов пострадали пользователи популярной в Азии игры Legend of Mir (в настоящий момент игра насчитывает более 3 млн подписчиков, в основном, из Южной Кореи). В начале 2003 года появились первые троянские программы, ворующие учетные данные пользовательских эккаунтов к этой игре. В настоящий момент уже известно более 700 различных программ-шпионов, атакующих игроков в Legend of Mir. Анализ показывает, что наибольшая их часть создается в Южной Корее и Китае.

Рост популярности онлайновых игр и объема задействованных в них денег не могли не привлечь внимания злоумышленников.

Второй часто атакуемой онлайновой игрой является Lineage. Эта игра также имеет корейское происхождение и весьма многочисленную армию поклонников. Первые варианты троянцев для данной игры были обнаружены менее полугода назад (в октябре 2004 года), однако сейчас количество модификаций подобных троянцев превысило сотню.

Из наиболее «свежих» игровых шпионов стоит отметить класс троянских программ, ворующих данные пользователей игры Gamania. Самый первый из них был обнаружен в феврале 2005 года, а новые варианты появляются каждую неделю.

Российские вирусописатели также участвуют в процессе кражи данных пользователей-игроков. В их прицел попала популярная российская игра «Бойцовский клуб», где стоимость некоторых предметов также достигает тысяч долларов. Стоит отметить тот факт, что администрация данного игрового проекта, осознавая всю важность проблемы, предложила «Лаборатории Касперского» сотрудничество в области борьбы с подобными программами. «Лаборатория Касперского» получает информацию от администраторов «Бойцовского клуба» о новых вирусах, троянских программах и вредоносных скриптах, применяемых в отношении игровых порталов, в самые короткие сроки разрабатывает методы защиты и вносит обновления в свои антивирусные базы. Подчеркнем, что подобная практика уникальна для мировой игровой индустрии.

Adware и вирусы — грань стерта?

Adware, наряду со Spyware, — самый модный термин в IT-безопасности в настоящее время. Мы не будем останавливаться на правовых аспектах проблемы, а также углубляться в идеологические споры на эту тему; вместо этого попробуем сконцентрироваться на не требующих доказательств фактах.

Итак, грань между «безобидным» рекламным софтом (Adware) и полноценными вредоносными программами практически стерта. Все больше и больше обнаруживаемых программ этого класса содержат в себе черты троянцев. Это выражается в способе инсталляции в систему (например, при помощи уязвимостей в браузерах) либо в поведении на компьютере пользователя. Эти программы всячески стараются затруднить свое обнаружение и деинсталляцию из системы, они ищут и удаляют программы-конкуренты, сами занимая их место. Они могут содержать модули для сбора и отправки третьим лицам информации о посещаемых сайтах и вводимых владельцем компьютера данных. Все это было зафиксировано нашими экспертами еще в 2004 году.

2005 год открыл нам новый вид подобных программ — вирусы. Классические файловые вирусы, заражающие файлы, эпоха которых, казалось, закончилась в прошлом веке, вернулись под видом рекламных программ.

Вирус Win32.Bube загружается на компьютер при посещении сайтов, содержащих эксплойты уязвимостей в Internet Explorer (MHTML URL Processing Vulnerability) или в Microsoft Virtual Machine (Flaw in Microsoft VM). После проникновения в систему вирус дописывает свое тело к файлу Explorer.exe и затем использует его в качестве Trojan-Downloader для загрузки на компьютер других программ класса Adware. Заражение стандартного Windows Explorer («Проводник») позволяет ему обходить некоторые межсетевые экраны.

Пример показывает, что в настоящее время уже невозможно провести четкую грань между Adware (рекламными программами) и Malware (вредоносными программами), что заставляет скептически относиться к некоторым программным продуктам, предназначенным исключительно для поиска и удаления Adware и не занимающимся борьбой со всем спектром вредоносного программного обеспечения.

Вредоносные программы для мобильных устройств

2004 год открыл новую страницу в истории информационной безопасности. В июне 2004 года был обнаружен первый вредоносный код, поражающий мобильные телефоны, работающие под управлением операционной системы Symbian. За прошедшее время мобильные угрозы претерпели ряд изменений и вышли на новый виток своего развития.

Технология, представленная в черве Cabir и затем опубликованная некоторыми представителями «андерграунда» в формате общего доступа, так и остается на сегодня единственной известной и использованной другими вирусописателями.

Именно на основе исходных кодов Cabir было создано несколько его модификаций, руку к которым приложили бразильские и китайские хакеры. Однако дальше переделки чужого кода дело у них, к счастью, пока не зашло.

Вместо этого вниманию мобильной и антивирусной индустрий было «представлено» несколько новых классов вредоносных программ. Для составления более полной картины мы объединим их в одну таблицу (данные на 26 марта 2005 года).

| Название | Тип | Первый вариант* | Количество вариантов* |

| Cabir | Bluetooth-Worm | Июнь 2004 | 10 |

| Mosquit | Trojan | Август 2004 | 1 |

| Skuller | Trojan | Ноябрь 2004 | 6 |

| Lasco | Bluetooth-Worm/Virus | Январь 2005 | 1 |

| Locknut | Trojan | Февраль 2005 | 2 |

| Comwar | MMS-Worm | Март 2005 | 2 |

| Dampig | Trojan | Март 2005 | 1 |

| Drever | Trojan | Март 2005 | 3 |

* — Количество вариантов и даты обнаружения даны согласно классификации «Лаборатории Касперского» и могут не совпадать с данными других антивирусных компаний. |

Начавшись с Bluetooth-червя Worm.SymbOS.Cabir.a, вредоносные программы для мобильных устройств сегодня представлены сразу тремя классами (Worm, Virus, Trojan), полностью соответствующими существующей структуре компьютерных вредоносных программ. Однако если традиционным вирусам потребовались годы, чтобы прийти к такому количеству поведений, то мобильные вирусы проделали этот путь менее чем за год. И что самое опасное — вплотную подошли к возможности появления «моментального червя», так называемого «Warhol Worm», способного в течение короткого промежутка времени атаковать все системы, которые принципиально могут быть атакованы.

Речь идет об обнаруженном в марте первом образце MMS-червя. К счастью, данный червь (получивший название ComWar) имеет в себе несколько ошибок, а также значительную задержку во времени между отправкой сообщений. Однако, теоретически, подобные черви — использующие для своего размножения MMS-сообщения — способны не только очень быстро передавать свое тело с телефона на телефон, но и значительно увеличивать трафик в мобильных сетях, что может привести к их перегрузке и временному отключению. Именно подобные вирусы могут стать в самое ближайшее будущее основной головной болью специалистов IT-безопасности и провайдеров услуг мобильной связи.

Именно подобные вирусы могут стать в самое ближайшее будущее основной головной болью специалистов IT-безопасности и провайдеров услуг мобильной связи.

Мобильные вирусы вплотную подошли к возможности появления «моментального червя», так называемого «Warhol Worm».

Как было сказано выше, новых вариантов Bluetooth-червей в 2005 году обнаружено не было. Однако, несмотря на малый радиус действия технологии Bluetooth и, соответственно, потенциально низкую скорость распространения подобных червей, в настоящий момент червь Cabir.a (и его модификации) уже был обнаружен в 17-и странах мира.

Пять известных в настоящее время семейств троянских программ для мобильных телефонов, по большей части, представляют собой троянцы-бомбы. При установке в телефон они заменяют собой различные системные приложения, выводя, таким образом, телефон из строя. Практически все они содержат в себе тот или иной вариант червя Cabir, пытаясь передавать свое тело вместе с телом червя.

Отдельного упоминания достоин червь Lasco. Он представляет собой гибрид червя и вируса. При запуске он сканирует диск в поисках SIS-архивов и пытается заражать найденные файлы путем внедрения своего кода внутрь архива. Вирус представлен в двух вариантах: приложение для платформы Win32, заражающее найденные SIS-файлы, и приложение для платформы Symbian. Функционал размножения через Bluetooth основан на исходных кодах червя Cabir.

Он представляет собой гибрид червя и вируса. При запуске он сканирует диск в поисках SIS-архивов и пытается заражать найденные файлы путем внедрения своего кода внутрь архива. Вирус представлен в двух вариантах: приложение для платформы Win32, заражающее найденные SIS-файлы, и приложение для платформы Symbian. Функционал размножения через Bluetooth основан на исходных кодах червя Cabir.

В заключение надо отметить, что «Лаборатория Касперского» провела специальные исследования относительно возможности заражения вирусами работающих под управлением ОС Symbian бортовых компьютеров некоторых моделей автомобилей. Согласно полученным результатам, в настоящее время подобная возможность полностью отсутствует, что, впрочем, не снимает возможности появления подобной проблемы в будущем, с развитием операционных систем не только для персональных компьютеров и мобильных телефонов, но и для других устройств.

Вместо заключения

Итак, события первого квартала 2005 года подтвердили ряд высказанных нами ранее предположений. В частности, стала окончательно очевидной тенденция постепенного отмирания классических почтовых червей. На замену им приходят черви сетевые, а также черви для программ-пейджеров, защищенных гораздо хуже современных почтовых систем.

В частности, стала окончательно очевидной тенденция постепенного отмирания классических почтовых червей. На замену им приходят черви сетевые, а также черви для программ-пейджеров, защищенных гораздо хуже современных почтовых систем.

Однако пока IM-черви делают свои первые шаги, а отсутствие новых значительных уязвимостей в ОС Windows предотвращает появление опасных сетевых червей, на первый план выходят менее важные в прошлом проблемы фишинга, конвергенции вирусов и рекламных программ, борьба с ботнетами и вредоносными программами для мобильных устройств — карманных компьютеров и смартфонов.

В условиях значительного усиления противодействия вирусным атакам и существенного роста пользовательской грамотности в области противостояния интернет-угрозам, вирусописатели и хакеры вынуждены активно развивать методы социального инжиниринга, позволяющие проникнуть даже на самый защищенный пользовательский компьютер.

Наконец, с ростом объемов и качества рынка онлайновых игр появились и первые вредоносные программы, предназначенные для кражи той или иной пользовательской информации: целых эккаунтов или же отдельных, особенно ценных игровых предметов. Учитывая, что рост рынка онлайновых игр в ближайшее время вряд ли замедлится, можно с уверенностью ожидать дальнейшего бурного развития этой категории вредоносных программ.

Учитывая, что рост рынка онлайновых игр в ближайшее время вряд ли замедлится, можно с уверенностью ожидать дальнейшего бурного развития этой категории вредоносных программ.

В США появились гигантские ядовитые черви и всеядные ящерицы

Как сообщает американская телекомпания CNN, в последнее время все чаще стали поступать сообщения о появлении огромных червей бипалий, также известных, как «молотоголовые черви». Их длина может достигать 30 сантиметров. Эти черви не только крупные, но еще и ядовитые — они производят тетродотоксин (такой же смертельный нейротоксин выделяет рыба фугу).

Основу рациона бипалий составляют обычные дождевые черви. При этом они не брезгуют и другими беспозвоночными, обитающими в почве.

За последние пару недель в службу сельхознадзора штата Джорджия поступило уже более ста сообщений о молотоголовых червях. Этих существ также заметили в штате Юта.

По словам профессора Джеймса Мерфи из Университета сельского хозяйства штата Джорджия, он впервые сталкивается с таким большим количеством этих червей. Кроме того, они не являются коренными обитателями этих мест, а потому, попав в новую среду, могут нанести вред местным видам.

Кроме того, они не являются коренными обитателями этих мест, а потому, попав в новую среду, могут нанести вред местным видам.

Причиной увеличения популяции бипалий Мерфи считает изменение климата, новые экзотические растения и миграцию людей, которые, скорее всего, и завезли в Джорджию этих существ.

Помимо огромных червей, в ноябре американцы также столкнулись с нашествием гигантских ящериц — аргентинских черно-белых тегу. Эти ящерицы по размерам могут сравниться со средней собакой. Кроме того, они всеядны. Тегу с удовольствием лакомятся фруктами, овощами, а также мелкими животными, птицами и их яйцами.

Сообщения о гигантских ящерицах уже поступили из Флориды, Луизианы, Южной Каролины, Алабамы, Техаса и Джорджии. Специалисты полагают, что это экзотическое животное было нелегально ввезено в США. Каким-то образом попав на волю, тегу начали активно размножаться и перемещаться по стране. Увеличение их популяции может нанести большой ущерб фермерскому хозяйству, а также поставить под угрозу популяции редких видов черепах, птиц, змей и аллигаторов, пишет Unilad.

Екатерина Гура

Каких файлов и ссылок в электронной почте следует бояться (вложения e-mail)

В эпоху ИТ-гигантов, занимающихся кибербезопасностью более 20 лет, сложно создать вредоносные программы, способные не привлекать внимания со стороны комплекса защиты информационных систем и эффективно обходить его. Однако остаётся практически неизменной одна серьёзная уязвимость — человек. Поговорим о том, как неосведомлённые о соблюдении цифровой безопасности люди помогают злоумышленникам реализовывать вредоносные схемы на их устройствах через канал электронной почты.

- Введение

- Основные цели вредоносных программ, распространяемых через электронную почту

- Основные механизмы передачи вредоносных программ с использованием канала электронной почты

- Основные типы вредоносных файлов, распространяющихся по электронной почте

- 4.1. Вирусы

- 4.2. Черви

- 4.3. Троянские программы

- Методы идентификации вредоносных вложений

- Выводы

Введение

Уже более 30 лет цифровой мир знаком с вредоносными программами. За это время разработано огромное число антивирусов, производители которых 24 часа в сутки мониторят и добавляют в свои базы новые виды инфекций. Непосвящённый наблюдатель мог бы даже подумать, что война между злоумышленниками и защитниками информации давно проиграна первыми: ведь, казалось бы, куда сложнее разработать новую вредоносную программу, чем её обнаружить, разобрать и добавить в базу данных силами команд профессионалов из антивирусных ИТ-гигантов. К тому же помимо антивирусов вредоносные программы повсеместно сталкиваются и со многими другими слоями защиты: здесь — и всевозможные межсетевые экраны, и политики безопасности (SOP, CORS, HTTPS), и своевременное исправление найденных уязвимостей со стороны разработчиков операционных систем и приложений.

За это время разработано огромное число антивирусов, производители которых 24 часа в сутки мониторят и добавляют в свои базы новые виды инфекций. Непосвящённый наблюдатель мог бы даже подумать, что война между злоумышленниками и защитниками информации давно проиграна первыми: ведь, казалось бы, куда сложнее разработать новую вредоносную программу, чем её обнаружить, разобрать и добавить в базу данных силами команд профессионалов из антивирусных ИТ-гигантов. К тому же помимо антивирусов вредоносные программы повсеместно сталкиваются и со многими другими слоями защиты: здесь — и всевозможные межсетевые экраны, и политики безопасности (SOP, CORS, HTTPS), и своевременное исправление найденных уязвимостей со стороны разработчиков операционных систем и приложений.

Однако, хотя современная система безопасности информационного пространства в целом весьма надёжна, в ней по-прежнему сохраняется уязвимая составляющая — человек. Известный публичный хакер, а ныне консультант по информационной безопасности Кевин Митник писал, что куда проще «взломать» человека, нежели компьютерные системы безопасности, и что самые крупные хакерские атаки были результативными вследствие неопытности и невнимательности людей. Недаром в наше время наилучший результат (по соотношению затрат и выгод) дают те атаки, которые направлены на «взлом» человека путём внедрения вредоносной нагрузки в электронные письма и файлы.

Недаром в наше время наилучший результат (по соотношению затрат и выгод) дают те атаки, которые направлены на «взлом» человека путём внедрения вредоносной нагрузки в электронные письма и файлы.

Стоит отметить, что львиную долю жертв хакерских атак составляют пользователи операционной системы Windows — как самой нетребовательной к уровню профессиональных компьютерных знаний.

Основные цели вредоносных программ, распространяемых через электронную почту

Не существует активных пользователей интернета, которым на электронную почту не приходили бы странные письма с кричащими заголовками: «Вы выиграли миллион!», «Вам положена государственная выплата», «Срочно для исполнения!», «Вам поступил денежный перевод», «Я хочу сделать тебе приятное», «Официальное письмо от подрядчика». Если вы ничего такого не припоминаете, то загляните на вкладку «Спам» своего почтового клиента. Да, в настоящее время подобные письма обычно уходят в папку нежелательной почты, но программы для рассылки спама совершенствуются и некоторые письма всё же просачиваются через фильтры. Поэтому здесь мы будем говорить о том, что в принципе каждый пользователь сети «Интернет» является мишенью для вредоносной активности.

Поэтому здесь мы будем говорить о том, что в принципе каждый пользователь сети «Интернет» является мишенью для вредоносной активности.

И если вы думаете, что у вас нет секретов и что вредоносным программам на вашем компьютере «будет скучно», то глубоко ошибаетесь. Даже если на вашем устройстве нет ценной информации, он отлично подойдёт для других задач, например для майнинга криптовалют или участия в бот-сетях (ботнете).

Впрочем, заработок хакера от заражения домашних устройств сравнительно невелик, поэтому основная цель злоумышленников — корпоративный сектор. Далеко не во всех компаниях выстроена правильная защита от атак через электронную почту, рядовые сотрудники не всегда проходят обучение обнаружению спам-писем с вредоносными программами, однако открытие подобного письма по неопытности, например, бухгалтером может привести к шифрованию баз данных всей организации, что принесёт огромные убытки. Таким образом, чтобы не допустить неожиданных финансовых и репутационных потерь, каждая уважающая себя компания должна организовывать постоянное обучение своих сотрудников безопасной работе с электронной почтой и иметь штатного специалиста по информационной безопасности.

Основные механизмы передачи вредоносных программ с использованием канала электронной почты

Значительная часть вредоносных программ по-прежнему доставляется по электронной почте. Раньше злоумышленники без затей прикрепляли к письму вложения с расширением «.exe», но со временем для большинства пользователей стало очевидным, что открывать подобные программы небезопасно, да и почтовые антивирусы предупреждали о рисках заражения, поэтому хакеры усовершенствовали тактику. В настоящее время вредоносные программы маскируются: инфекция приходит в составе менее подозрительных вложений (например, внутри обычных DOC- и PDF-файлов) либо скачивается по ссылке на вредоносный интернет-ресурс, находящейся в теле письма — причём нередко устроенной так, что реальный адрес отличается от показываемого пользователю. Сами письма тоже маскируются — выглядят так, что не отличаются от обычной деловой переписки сотрудников или официального письма компании-партнёра.

Так какие же виды вложений чаще всего используют злоумышленники? Почти треть от общего количества составляют архивы (ZIP, RAR), на долю которых приходятся четыре из десяти самых популярных форматов вредоносных файлов. Также встречаются и наборы команд, т. е. скрипты (например, на языке JS). Впрочем, антивирусная защита всё же выявляет основную часть опасных вложений, поэтому одними лишь прикреплёнными файлами дело не ограничивается: так, злоумышленники могут вставить в само тело письма скрипт для загрузки вредоносной программы. Такое письмо внешне будет выглядеть как обычный текст, однако если на этот текст нажать, запустится скачивание очередного хакерского инструмента.

Также встречаются и наборы команд, т. е. скрипты (например, на языке JS). Впрочем, антивирусная защита всё же выявляет основную часть опасных вложений, поэтому одними лишь прикреплёнными файлами дело не ограничивается: так, злоумышленники могут вставить в само тело письма скрипт для загрузки вредоносной программы. Такое письмо внешне будет выглядеть как обычный текст, однако если на этот текст нажать, запустится скачивание очередного хакерского инструмента.

Исходя из вышеизложенного можно сделать вывод о том, что при использовании канала электронной почты вредоносные программы в основном распространяются через вложения, а также через ссылки и скрипты в теле письма.

Основные типы вредоносных файлов, распространяющихся по электронной почте

На бытовом языке принято называть вредоносные компьютерные программы вирусами, однако применение этого понятия в подобном ключе некорректно, так как вирусы являются лишь одной из разновидностей опасных информационных объектов.

По типу распространения можно выделить следующие основные группы.

Вирусы

Под вирусом понимают вредоносный код, заражающий другие файлы (подобно настоящим вирусам, которые инфицируют биологические клетки с целью размножения). К слову говоря, подобная вредоносная программа может прийти и от реального партнёра, если его устройство заражено.

С помощью вируса можно получить доступ к компьютеру в фоновом режиме, украсть пароль или вызвать зависание (различные процессы заполняют оперативную память и загружают процессор).

Черви

Поведение червя напоминает поведение вируса; отличие состоит только в способе распространения. В то время как вирус может проникнуть только на тот компьютер, где человек запустил заражённую программу, червь распространяется самостоятельно с помощью компьютерных сетей (локальных и интернета). Опасность червя — в том, что он может создавать и отправлять письма со своей копией и таким образом весьма быстро попасть на большое количество компьютеров. Это — очень опасный тип вредоносных программ, особенно если он объединяется с другими видами деструктивной функциональности. Так, известными его представителями являются WannaCry и Petуa, которые при заражении устройства могли зашифровать все файлы и вымогать у жертвы деньги за восстановление доступа к ним.

Так, известными его представителями являются WannaCry и Petуa, которые при заражении устройства могли зашифровать все файлы и вымогать у жертвы деньги за восстановление доступа к ним.

Троянские программы

Под троянскими программами, или «троянами», исторически принято понимать инфекции, которые имитируют легитимное программное обеспечение.

Например, вам на почту пришла для бесплатного ознакомления вполне нормальная на вид утилита от компании — софтверного разработчика. «Эта программа повысит быстродействие вашего ПК в 2 раза», — говорится в описании. Да и устанавливается она, в общем-то, тоже как обычный программный продукт. Однако на деле в ней содержится скрытая вредоносная нагрузка, и после установки или запуска этот «троянский конь» начнёт функционировать в фоновом режиме совместно с нормальной утилитой. Таким образом разработчики троянской программы смогут получить доступ к компьютеру своей жертвы.

Ещё трояны позволяют мониторить активность на компьютере, соединять его с бот-сетью. Трояны используются для развёртывания сетевых шлюзов и скачивания различных видов вредоносных приложений на компьютер. Стоит отметить, что подобные вредоносные программы нечасто распространяются по электронной почте, в основном их внедряют в пиратский «софт». Однако риск есть и здесь: например, в маленьких компаниях до сих пор пренебрегают покупкой дорогих лицензий, и там вредоносные программы вполне можно получить по почте от коллеги.

Трояны используются для развёртывания сетевых шлюзов и скачивания различных видов вредоносных приложений на компьютер. Стоит отметить, что подобные вредоносные программы нечасто распространяются по электронной почте, в основном их внедряют в пиратский «софт». Однако риск есть и здесь: например, в маленьких компаниях до сих пор пренебрегают покупкой дорогих лицензий, и там вредоносные программы вполне можно получить по почте от коллеги.

Мы разобрали основные виды вредоносных программ по типу распространения, теперь же классифицируем их по способу воздействия на жертву.

Шифровальщики: цель преступников — зашифровать ценную информацию на серверах или клиентских устройствах и потребовать от жертвы плату за ключ дешифрования. Как правило, для перечисления выкупа применяются платёжные системы, не позволяющие отследить получателя.

Бэкдоры: программы, которые преступник устанавливает на компьютер с целью обеспечить себе возможность выполнять на нём какие-либо действия — например, удалённо управлять им.

Майнеры: инструменты для фоновой добычи (майнинга) криптовалюты. Пока пользователь работает за своим устройством, программа не проявляет ощутимой активности, однако когда компьютер не используется, майнер начинает эксплуатировать его вычислительные ресурсы.

Шпионские программы: с их помощью преступники получают информацию о действиях пользователя за компьютером. Типичный пример — кейлогер, т. е. средство слежки за нажатиями клавиш. Очевидно, что с помощью кейлогера без труда можно получить логины, пароли и переписку.

Рекламные программы обычно отображают надоедливые всплывающие окна и используется для получения прибыли от рекламы.

Логическая бомба: программа, в которой для запуска вредоносного кода используется некоторое условие (триггер). До срабатывания последнего программа находится в спящем режиме и никак себя не проявляет. Эффект может быть любым — например, стирание всех файлов на устройстве.

Не стоит забывать, что недобросовестный конкурент может и преследовать цель попросту разрушить инфраструктуру компании. Вредоносные программы, применяемые для подобных действий, классифицируются как вандальные.

Методы идентификации вредоносных вложений

Любой почтовый сервис стремится обезопасить своих пользователей от хакерских атак и применяет для этого современные фильтры и антивирусные решения, так что большинство писем с вредоносными вложениями не доходит до конечного пользователя. Но всё же различными хитростями и уловками злоумышленники обходят системы защиты и доставляют вредоносные письма адресатам.

Чтобы не стать очередной жертвой киберпреступника, необходимо быть внимательным и осторожным. Как правило, злоумышленники пытаются добиться немедленных необдуманных действий, используя заголовки «срочно», «немедленно к исполнению» и т. п., однако нужно спокойно, без спешки оценивать ситуацию и всегда придерживаться следующего алгоритма:

- Смотрим на поле «Кому» в шапке письма.

Совпадает ли адрес получателя с вашим? Если указан неизвестно чей адрес электронной почты или огромный список получателей, то это, вероятнее всего, спам.

Совпадает ли адрес получателя с вашим? Если указан неизвестно чей адрес электронной почты или огромный список получателей, то это, вероятнее всего, спам. - Обращаем внимание на небрежность письма: многочисленные орфографические и грамматические ошибки, нечёткие логотипы и т. п. Если письмо составлено с большим количеством ошибок, то возможно, что оно является вредоносным.

- Критически относимся к срочности. Если в письме от вас требуются незамедлительные действия или в вас разжигают любопытство, будьте очень бдительны.

- Подвергаем сомнению запросы конфиденциальной информации (личных, финансовых данных и т. п.). Никогда не отвечайте на непрошеное электронное письмо с просьбой предоставить подобные сведения для какой бы то ни было цели.

- Проверяем URL-адреса на предмет необычного вида. Многие ссылки, используемые в фишинговых кампаниях, похожи на адреса легитимных сайтов, но при более внимательном рассмотрении выглядят странно. Переходить по ним не следует. Если URL-адрес скрыт в текстовой ссылке, наведите на неё указатель мыши и ознакомьтесь с информацией о том, куда эта ссылка указывает (например, в веб-браузере такие сведения появляются в левом нижнем углу экрана).

При возникновении каких-либо сомнений также не переходите по ней. Аналогичным образом проверяйте и те гиперссылки, которые имеют вид URL-адреса («http://www…»): удостоверьтесь, что отображаемый в письме адрес совпадает с реальным.

При возникновении каких-либо сомнений также не переходите по ней. Аналогичным образом проверяйте и те гиперссылки, которые имеют вид URL-адреса («http://www…»): удостоверьтесь, что отображаемый в письме адрес совпадает с реальным. - Нераспознаваемый тип файла. В большинстве случаев в рамках деловой переписки по электронной почте отправляется лишь несколько стандартных типов файлов. Если файл выглядит необычно, не открывайте его.

- Если вы проанализировали письмо по предыдущим пунктам и сомнений в его легитимности у вас не возникло, то открывайте вложение в особой среде — песочнице (sandbox). Эта среда позволяет ознакомиться с любым файлом без риска заразить устройство, ведь при закрытии песочницы все изменения исчезнут.

- Если электронное письмо всё же кажется вам подозрительным или поддельным, то обратитесь к профессионалам своей организации — системным администраторам или специалистам по информационной безопасности.

Выводы

Несмотря на свой возраст, электронная почта остаётся основным каналом распространения вредоносных программ и по сей день. Основная ОС, подверженная заражению, — широко распространённая Windows. Будьте бдительны и проверяйте каждое письмо внимательно. Есть сомнения в подлинности — позвоните отправителю, но в любом случае убедитесь, что в письме нет вредоносных вложений. Придерживайтесь алгоритма проверки писем.

Основная ОС, подверженная заражению, — широко распространённая Windows. Будьте бдительны и проверяйте каждое письмо внимательно. Есть сомнения в подлинности — позвоните отправителю, но в любом случае убедитесь, что в письме нет вредоносных вложений. Придерживайтесь алгоритма проверки писем.

Если вы хотите обезопасить свой бизнес от непредвиденных убытков, то обучайте людей основам информационной безопасности. Всегда помните: самое слабое звено в любой защите — человек, и именно на человеческие слабости опирается хакерская атака.

1999 | Энциклопедия «Касперского»

В январе разразилась глобальная эпидемия почтового интернет-червя Happy99 (также известного как Ska). По сути, это был первый современный червь, открывший новый этап в развитии вредоносных программ. Он использовал для своего распространения программу MS Outlook, являющуюся корпоративным стандартом в США и во многих странах Европы.

Практически одновременно с этим был обнаружен весьма интересный макро-вирус для MS Word — Caligula. Он просматривал системный реестр, находил ключи, соответствующие популярной программе шифрования PGP (Pretty Good Privacy), вычислял каталоги возможного нахождения программы и производил в них поиск базы данных ключей шифрования PGP версии 5.x. В случае обнаружения этой базы данных, вирус копировал её на удалённый FTP-сервер.

Он просматривал системный реестр, находил ключи, соответствующие популярной программе шифрования PGP (Pretty Good Privacy), вычислял каталоги возможного нахождения программы и производил в них поиск базы данных ключей шифрования PGP версии 5.x. В случае обнаружения этой базы данных, вирус копировал её на удалённый FTP-сервер.

В конце февраля были зарегистрированы инциденты с участием SK — первого вируса, заражающего файлы помощи Windows (HLP-файлы).

26 марта: глобальная эпидемия почтового червя Melissa — первого макро-вируса для MS Word, сочетавшего в себе также и функциональность интернет-червя. Сразу же после заражения системы он считывал адресную книгу почтовой программы MS Outlook и рассылал свои копии по первым 50 найденным адресам. В автоматизированных системах документооборота письма с червём обрабатывались без участия человека — в результате эпидемия Melissa моментально достигла своего пика и нанесла ощутимый ущерб компьютерным системам мира: такие гиганты индустрии, как Microsoft, Intel, Lockheed Martin были вынуждены временно отключить свои корпоративные службы электронной почты.

7 мая: первый вирус для графического пакета CorelDRAW. Вирус Gala (также известный как GaLaDRieL), написанный на скрипт-языке Corel Script, стал первым, кто оказался способен заражать файлы как самого CorelDRAW, так и Corel PHOTO-PAINT и Corel Ventura.

В самом начале лета грянула эпидемия весьма опасного интернет-червя ZippedFiles (также известного как ExploreZip). Он представлял собой EXE-файл Windows, который после внедрения в систему уничтожал исходные тексты программ и файлы MS Office.

Октябрь принес компьютерному сообществу еще три неприятных сюрприза. Во-первых, был обнаружен вирус Infis, который стал первым вирусом, внедряющийся на самый низкий уровень безопасности — область системных драйверов Windows. Эта особенность делала вирус труднодоступным, антивирусные программы того времени были неспособны удалить вирус из системной памяти. Во-вторых, в конце месяца антивирусные компании сообщили о первом компьютерном вирусе, заражавшем файлы MS Project. В-третьих, проявился скрипт-вирус Freelinks, привлекший внимание вирусописателей к языку программирования Visual Basic Script (VBS) и ставший одним из предшественников печально известного вируса LoveLetter.

В ноябре — еще одна новинка. Появление нового поколения червей, распространявшихся по электронной почте — уже без использования вложенных файлов и проникавших на компьютеры сразу же после прочтения зараженного письма. Первым из них стал Bubbleboy, вслед за которым последовал KakWorm. Все вирусы этого типа использовали «дыру», обнаруженную в системе безопасности Internet Explorer.

7 декабря стал примечательным из-за обнаружения очередного творения бразильского вирусописателя по кличке Vecna — крайне сложного и опасного вируса Babylonia, который также открыл новую страницу в области создания вирусов. Это был первый вирус-червь, который имел функции удаленного самообновления: ежеминутно он пытался соединиться с сервером, находящимся в Японии, и загрузить оттуда список вирусных модулей. В случае если в этом списке находился более «свежий» модуль, нежели уже установленный на зараженном компьютере, то вирус автоматически его загружал. Позднее технология удаленного самообновления была применена в червях Sonic, Hybris и многих других.

Ближе к Новому Году по интернету разошлись слухи, что компьютерный андеграунд в лице злых хакеров и вирусописателей всего мира приготовил мировому сообществу «сюрприз» в виде сотен тысяч исключительно опасных вирусов, способных нанести мировым сетям непоправимый ущерб. Антивирусные компании делятся на два лагеря. Один подтверждает возможность атаки, представители второго — успокаивает пользователей, утверждая, что вероятность такой атаки крайне мала. К счастью, интернет-катастрофа не состоялась. Этот Новый Год ничем не отличался от остальных.

Очередные подвижки среди производителей антивирусных программ: софтверный гигант Computer Associates (CA) приобретает австралийского разработчика антивирусных программ Cybec (VET AntiVirus). Таким образом, в «копилке» CA, вслед за поглощенным в конце 1996 г. Cheyenne Software, оказался еще один антивирусный проект.

Червь Морриса — ФБР

Моррис был талантливым ученым-компьютерщиком, который окончил Гарвард в июне 1988 года. Он вырос в компьютерах благодаря своему отцу, который был одним из первых новаторов в Bell Labs. В Гарварде Моррис был известен своим технологическим мастерством, особенно в Unix; он был также известен как шутник. После того, как в августе того же года его приняли в Корнелл, он начал разрабатывать программу, которая могла медленно и тайно распространяться по Интернету. Чтобы замести следы, он выпустил его, взломав компьютер Массачусетского технологического института со своего терминала в Корнелле в Итаке, штат Нью-Йорк.

Он вырос в компьютерах благодаря своему отцу, который был одним из первых новаторов в Bell Labs. В Гарварде Моррис был известен своим технологическим мастерством, особенно в Unix; он был также известен как шутник. После того, как в августе того же года его приняли в Корнелл, он начал разрабатывать программу, которая могла медленно и тайно распространяться по Интернету. Чтобы замести следы, он выпустил его, взломав компьютер Массачусетского технологического института со своего терминала в Корнелле в Итаке, штат Нью-Йорк.

После того, как инцидент стал достоянием общественности, ФБР начало расследование. Агенты быстро подтвердили, что за атакой стоит Моррис, и начали беседовать с ним и его сообщниками и расшифровывать его компьютерные файлы, что дало множество компрометирующих улик.

Но нарушил ли Моррис федеральный закон? Оказывается, был. В 1986 году Конгресс принял Закон о компьютерном мошенничестве и злоупотреблениях, запрещающий несанкционированный доступ к защищенным компьютерам. Прокуратура предъявила Моррису обвинение в 1989 году. В следующем году присяжные признали его виновным, сделав его первым человеком, осужденным в соответствии с законом 1986 года.Моррис, однако, избежал тюремного заключения, вместо этого получил штраф, испытательный срок и приказ проработать 400 часов общественных работ.

Прокуратура предъявила Моррису обвинение в 1989 году. В следующем году присяжные признали его виновным, сделав его первым человеком, осужденным в соответствии с законом 1986 года.Моррис, однако, избежал тюремного заключения, вместо этого получил штраф, испытательный срок и приказ проработать 400 часов общественных работ.

Этот эпизод оказал огромное влияние на нацию, которая только начинала осознавать, насколько важными и уязвимыми стали компьютеры. Идея кибербезопасности стала тем, к чему пользователи компьютеров начали относиться более серьезно. Например, всего через несколько дней после атаки в Питтсбурге по указанию Министерства обороны была создана первая в стране группа реагирования на компьютерные чрезвычайные ситуации.Разработчики также начали создавать столь необходимое программное обеспечение для обнаружения компьютерных вторжений.

В то же время червь Морриса вдохновил новое поколение хакеров и волну атак через Интернет, которые продолжают поражать наши цифровые системы по сей день. Случайно это или нет, но первая интернет-атака 30 лет назад стала тревожным сигналом для страны и грядущей кибер-эры.

Случайно это или нет, но первая интернет-атака 30 лет назад стала тревожным сигналом для страны и грядущей кибер-эры.

MyDoom: как он стал самым быстрым червем в истории

help / how to Это официально: MyDoom — это самый быстро распространяющийся почтовый вирус или червь в компьютерной истории, опередивший SoBig в августе прошлого года.f.Фирма по обеспечению безопасности MessageLabs сообщает, что на пике популярности MyDoom в прошлый вторник приходилось 1 из каждых 12 электронных писем. Для сравнения: 1 из 17 писем от SoBig.f.

Но что еще более невероятно, MyDoom не делает ничего особенного; вместо этого он в значительной степени полагается на классические, проверенные временем методы заражения электронной почты, появившиеся не менее четырех лет назад. Это означает, что в этой вспышке мы можем винить только друг друга.

Так как же MyDoom это удалось? По данным финской антивирусной компании F-Secure, MyDoom использовала классические методы социальной инженерии. Автор MyDoom (получившего свое название от неправильного написания кода для «my doomain», отсюда «MyDoom») создавал базовые сообщения, которые выглядели так, как будто они могли быть законными электронными письмами.

Автор MyDoom (получившего свое название от неправильного написания кода для «my doomain», отсюда «MyDoom») создавал базовые сообщения, которые выглядели так, как будто они могли быть законными электронными письмами.

В строке темы говорилось что-то вроде «Ошибка почтовой транзакции», «Отчет сервера», «Тест» или просто «Статус». Основной текст гласил: «Сообщение не может быть представлено в 7-битном ASCII». Это побудило многих, в противном случае, компьютер -помощь людям открыть вложение Zip-файла и, таким образом, запустить вирус в своей системе.

MyDoom также распространился среди пользователей Kazaa, поместив свою копию в общую файловую папку этой программы, опять же с заманчивыми именами, такими как «office_crack» и «rootkitXP».

Чтобы еще больше усилить свое влияние, MyDoom ударил в середине рабочего дня в Соединенных Штатах — лучшее время для использования электронной почты. Компании уже давно стали мишенью почтовых червей из-за большого разнообразия адресов электронной почты, которые проходят через корпоративные почтовые серверы. Червь, заражающий транснациональную корпорацию, может за считанные минуты распространиться в несколько стран.Кроме того, поскольку MyDoom использовал общий формат файла Zip, он смог проскользнуть через большинство фильтров корпоративных шлюзов электронной почты в первые несколько часов атаки.